企業が始めるべきフィッシング対策―各部門の役割と訓練導入のススメ【フィッシングレポート2025・第3回】

アクモスセキュリティチームです!

最近のフィッシング詐欺は、単に「怪しいメールに注意しよう」というだけでは防げないほど、巧妙かつ多様化しています。前回の記事では、最新の手口をご紹介しましたが、今回はその“次の一手”として、企業が取り組むべき対策や訓練についてお伝えします。

「うちはIT部門に任せているから大丈夫」……そんな風に思っていませんか? 実は、全社的に取り組むことがこれまで以上に大切になっているのです。

このシリーズでは、3回に分けて企業がいま直面している脅威と、その対策についてわかりやすく解説します。

第1回目の記事:前年比1.44倍 !過去最多のフィッシング報告数から見える“サイバー脅威”とは?

第2回目の記事:被害が出る前に─進化するフィッシング詐欺の最新手口と見分けるコツ

※全3回予定/第3回目

目次[非表示]

- 1.各部門が連携して取り組むべき3つの柱

- 1.1.情報システム部門の役割

- 1.2.総務・教育部門の役割

- 1.3.経営企画・経営層の役割

- 2.「教育」だけじゃ足りない? なぜ「訓練」が必要なのか

- 3.今、企業が導入すべき「標的型攻撃メール訓練」

- 3.1.訓練をする意味とは?

- 3.2.訓練サービスのこんなポイントに注目!

- 4.まとめ

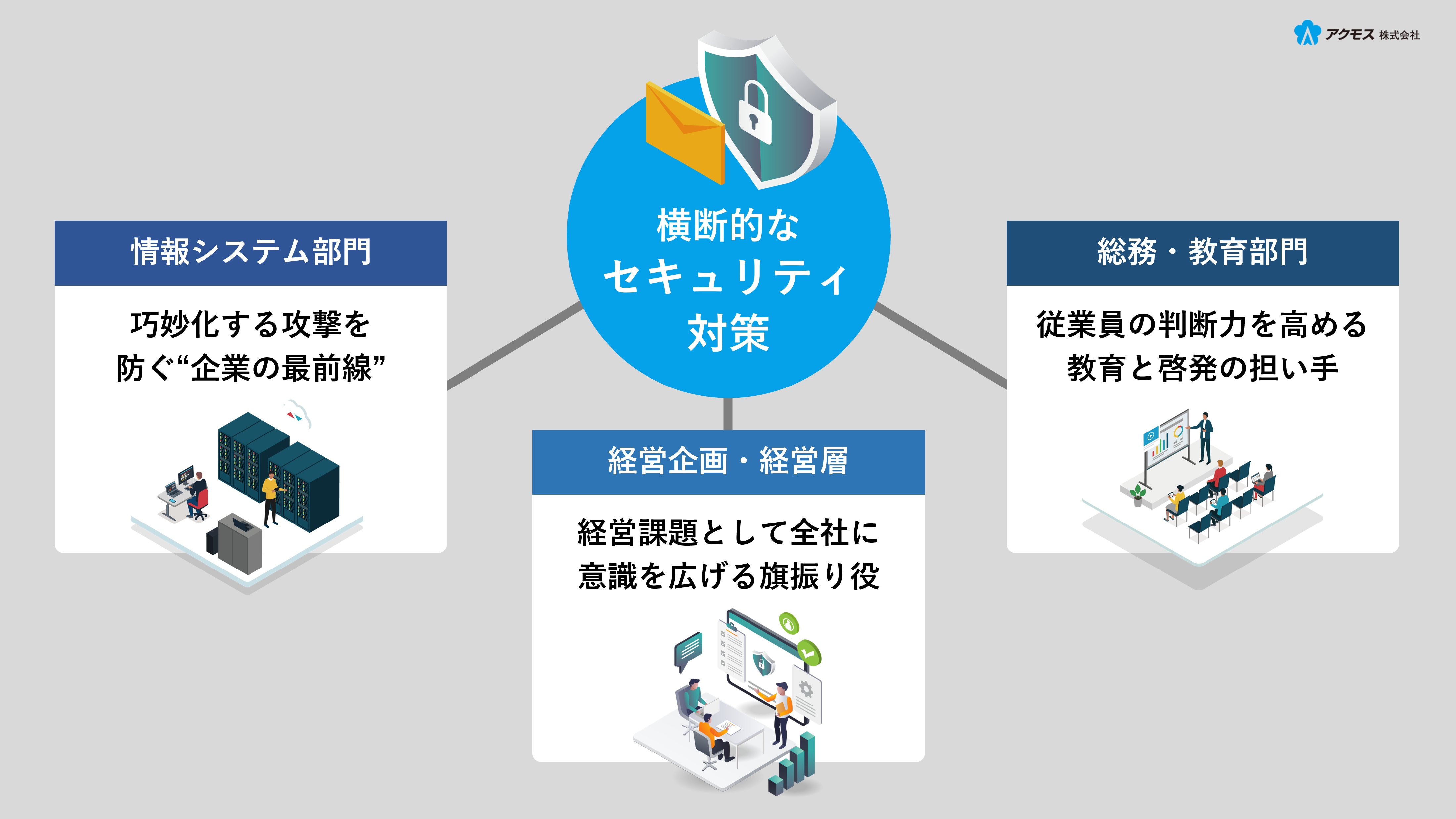

各部門が連携して取り組むべき3つの柱

情報システム部門の役割

情報システム部門は、企業の「技術的な防御線」を支える中核です。近年のフィッシング攻撃は、単に迷惑メールフィルターをすり抜けるだけでなく、正規ドメインに極めて似た偽ドメインや、ランダムに生成されたサブドメインなどを利用して、受信者を騙す高度な手法が目立ちます。

このような攻撃に対応するには、以下のような対策が必要です。

SPF/DKIM/DMARC*1の3要素を組み合わせたメール送信元認証の整備

これらはなりすましメール(ドメインスプーフィング)を技術的にブロックする鍵です。

DNSベースのブラックリスト、プロキシ経由でのURLアクセス制限などを組み合わせた防御

詐欺URLやマルウェアサイトへのアクセスをネットワークレベルで防ぎます。

「FIDO2*2/パスキー」など、ID・パスワードに依存しないフィッシング耐性のある認証手段への移行

パスキーの導入は、パスワード型認証が抱える「入力させること自体がリスク」という構造問題を根本的に解決する方向として注目されています。

脅威インテリジェンス(Threat Intelligence)の活用

最新の攻撃トレンドや詐欺URLの情報を取り入れて、常に防御のアップデートを図ります。

*1 SPF:送信されたメールのドメインが正しく、その送信元が偽装されていないかを確認する仕組み / DKIM:メール送信時に送信者が電子署名を付与し、受信者側でその署名を検証することで、送信元のなりすましやメール本文の改ざんを見抜く仕組み / DMARC:送信ドメイン認証を行うための仕組みのひとつで、SPFやDKIMの結果を活用してメールの正当性を判定する技術

*2 FIDO2:パスワードを使わずに本人確認を行える「パスワードレス認証」を可能にするためのオープンな標準仕様

総務・教育部門の役割

攻撃者は「従業員の判断力の隙」を狙ってきます。だからこそ、情報セキュリティ教育のアップデートと啓発が求められています。フィッシングレポート2025でも、以下の取り組みが効果的とされています。

定期的な社内啓発(メール、ポスター、イントラネット掲示など)

特にクイッシング(QRコード型)やスミッシング(SMS型)は、従来の「メールフィッシング」とは異なる入口を持つため、多様な注意喚起が必要です。

リアルな被害例や攻撃手法を教材化したセキュリティ研修の実施

特に、「焦らせる文面」「偽サイト誘導」「本物そっくりなログイン画面」などの実例を交えた内容が推奨されます。

従業員向け「フィッシング対策マニュアル」「注意チェックリスト」配布

普段から身につける「確認習慣」をサポートするツールとして有効です。

新入社員・中途採用者に対する研修や訓練の実施

入社時の教育タイミングを活用し、セキュリティリテラシーを標準化します。

経営企画・経営層の役割

経営層は、経営判断としてのセキュリティ対策方針を決め、組織文化としてのセキュリティ意識醸成を担う立場にあります。

セキュリティ投資の「可視化」と「継続的な評価」

費用対効果の観点での評価指標(例:訓練後のクリック率の低下、教育実施率など)を持ち、単発の対応に終わらないようにします。

CSIRT*3やSOC*4の社内整備・連携体制の構築

インシデント発生時の初動を明確にし、企業の信用失墜を最小限にとどめます。

外部の教育ベンダーとの連携や訓練導入の意思決定

標的型攻撃メール訓練のような外部リソースの活用も、効果的な手段の一つです。

トップメッセージによる全社発信

セキュリティは「現場だけの問題ではない」という意識を社内に浸透させるために、トップからのメッセージは非常に強い効果を持ちます。

*3 CSIRT:コンピュータセキュリティに関するインシデント(事故や攻撃)の報告を受け、調査や対応を担う組織のこと

*4 SOC:企業などの情報システムを対象に、脅威の監視や分析を行うための役割、または専門的な組織を指す

「教育」だけじゃ足りない? なぜ「訓練」が必要なのか

「注意してね」「こういうのが危ないよ」――もちろん大切な教育です。

でも、それだけでは足りないのが今の時代。

最近の詐欺メールは、ロゴや言葉遣いが本物そっくり。しかも、AIによって自然な文章が自動生成されていたりします。見た目では判断できず、違和感がまったくないのが特徴です。

だからこそ、知識を“体験”に変えるために、「訓練」が効果的。

- 実際に怪しいメールが届いたとき、どう反応するか?

- リンクをクリックしたり、情報を入力してしまう危険性に気づけるか?

この“気づき”を得るためには、実際に模擬メールを使った訓練が一番です。

今、企業が導入すべき「標的型攻撃メール訓練」

訓練をする意味とは?

- クリック率や入力率など、社員の反応を数値で見える化

- 「これって怪しいかも」と気づく力を実践で育てる

- 訓練後の振り返り資料や解説で、知識をしっかり定着させる

- 最新事例・手口を体験させる

何より、「自分は引っかからない」と思っていた人ほど、訓練で「うっかりクリックしてしまった…」ということも多いのです。

訓練サービスのこんなポイントに注目!

- 実際の詐欺メールとそっくりな内容で訓練できる

- 「宅配通知」「自治体の案内」「銀行からの確認メール」などの事例テンプレートが充実

- 訓練結果はレポートでしっかり分析。どの部署が特に弱いか、どんな傾向があるかが見える化

- 年間スケジュールや社内勉強会キットも一緒に提供されるものが便利

こうしたサービスを活用すれば、教育の手間も軽減され、全社での取り組みもスムーズに進みます。

まとめ

3回にわたってお届けしてきた「フィッシングレポート2025」を中心にしたフィッシング詐欺対策シリーズ。最後にもう一度、大切なポイントをおさらいしましょう。

- 知識を持つだけでは不十分。行動に移すことが重要です。

- IT部門だけでなく、すべての部署が連携して対策を。

- 「教育」だけでなく「訓練」を通して、気づける力を育てましょう。

これからのセキュリティ対策は、「引っかからない力」も含めた“人”がカギです。気づける人が増えることで、会社全体のリスクも減らせます。

できるところから一歩ずつはじめていきましょう!

出典

📄 フィッシング対策協議会『フィッシングレポート2025』

実際の攻撃事例をもとにした訓練を体験し、自社の脆弱性を可視化してみませんか?

「うちでもやってみたいけど、いきなりは不安…」

そんな企業様に向けて、無料デモ体験や資料ダウンロードもご用意していますので、サービスサイトなどぜひご確認ください!

<アクモスのセキュリティサービス紹介>

標的型攻撃メール訓練サービスの概要

<アクモスのセキュリティサービス紹介>

TMT3ヶ月プラン・料金の詳細

<資料で検討したい場合>

サービス資料のダウンロード

<問い合わせしたい場合>

お問い合わせ・導入相談

<2ヶ月間無料で体験できる無料プランで試してみたい場合>

Freeプランのお申込みはこちら