信頼していた取引先が“侵入口”に!?サプライチェーン攻撃【10大脅威 ・第2位】

アクモスセキュリティチームです!

「自社だけ守れば安心」はもう通用しません。IPA(独立行政法人情報処理推進機構)の「情報セキュリティ10大脅威 2025(組織編)」でも3年連続2位となった「サプライチェーンや委託先を狙った攻撃」は、取引先経由で自社が被害に遭うだけでなく、知らぬ間に加害者となるリスクもあります。

本記事では、サプライチェーン攻撃の概要から最新の手口、実際の事例、すぐにできる対策までをわかりやすく解説します。

目次[非表示]

- 1.サプライチェーンや委託先を狙った攻撃とは?

- 2.日本国内の動向

- 3.世界の動向

- 4.新しい概念「データサプライチェーンリスク」

- 5.こんな状況の場合は要注意!

- 6.サプライチェーン攻撃への対策

- 6.1.サプライチェーン・セキュリティへの取り組み・整備

- 6.2.整備のポイント

- 6.3.具体的な対策例

- 7.まとめ

サプライチェーンや委託先を狙った攻撃とは?

引用:IPA・情報セキュリティ10大脅威 2025 [組織編] P.13(PDF)

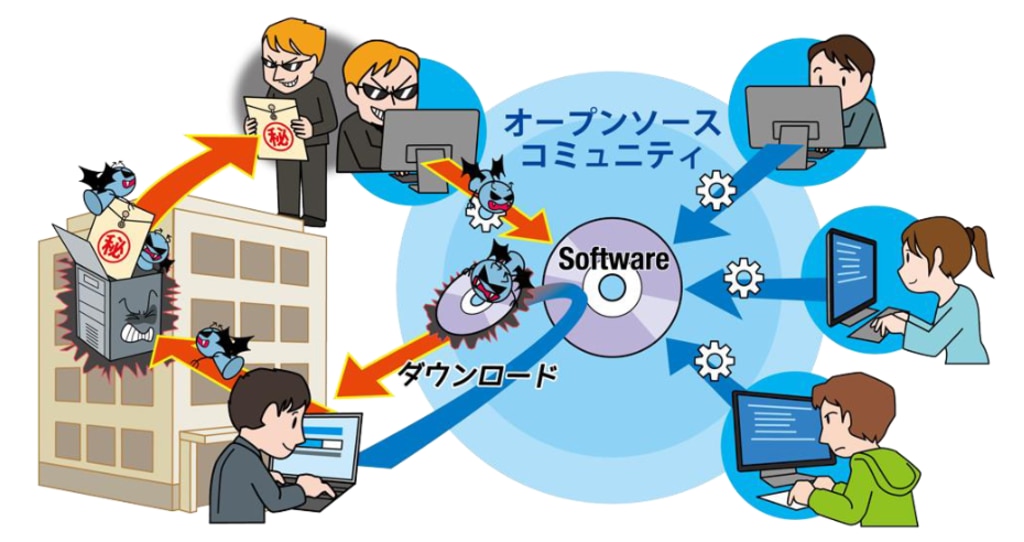

サプライチェーン攻撃とは、自社ではなく取引先や業務委託先、ソフトウェア提供元などを経由して攻撃者が侵入してくる手口のことです。

セキュリティ対策が手薄な関連会社にマルウェアを仕込み、その企業がやり取りしている本来の標的(=あなたの会社)に、自然な形で侵入してくる――そんな構図です。

例としては、以下のようなケースがあります。

- 下請け企業が持つアクセス権限を乗っ取って、本社ネットワークに侵入

- ソフトウェアアップデートにマルウェアを仕込んで、ユーザー企業に感染拡大

- クラウド上の共有フォルダ経由で情報を盗み出す

このようなサプライチェーン攻撃の厄介なところは、自社でどれだけセキュリティを強化していても、取引先や委託先の管理が甘いと、そこから被害が広がってしまう点にあります。

まるで「頑丈な金庫を作ったのに、その金庫の鍵の開け方が業者から漏れてしまった」ようなもの。どこか一つでもセキュリティの穴があれば、そこから全体が危険にさらされるのです。

日本国内の動向

IPAが発表した2025年の資料では、特に次のような傾向が挙げられています。

<攻撃手口>

1. 取引先や委託先が保有する機密情報を狙う

セキュリティ対策が甘い取引先や委託先、子会社などを狙って攻撃し、そこから標的企業の機密情報を盗み出します。まさに“守りの薄い裏口”から入られるイメージです。

2. ソフトウェア開発元やMSPを攻撃し、標的企業への侵入口とする

ソフトウェアやサービスの提供元が攻撃されるケースです。開発元の製品や更新プログラムにマルウェアが仕込まれ、それを導入したユーザー企業が知らずに感染してしまう――という流れです。

<事例または傾向>

1. 業務委託先から広がった大規模な情報漏えい

2024年5月、イセトーは VPN 経由の不正アクセスを受け、委託先のランサムウェア被害で約50万件の個人情報が漏えい。損害賠償の動きもあり、委託先リスクが改めて注目されました。

2.ソフトウェアサプライチェーンの悪用

2024年3月、Linux環境で広く使われる圧縮ツール「XZ Utils」に、共同開発者によって悪意あるコードが仕込まれていたことが判明。特定の条件下で、リモートからシステム全体に不正アクセスされるおそれがありました。

*出典:IPA・情報セキュリティ10大脅威2025組織編

世界の動向

日本国内だけでなく、海外でもサプライチェーン攻撃は大きな問題になっています。

SolarWinds事件(米国)

2020年、米国のIT管理ツール「SolarWinds Orion」にマルウェアが仕込まれ、政府機関や大手企業が被害を受けました。国家支援のハッカーが関与したとされ、サプライチェーン攻撃の象徴的な事例として知られています。

MOVEit事件(米国)

米国のファイル転送ソフト「MOVEit」のゼロデイ脆弱性により、政府機関や金融機関でデータ漏えいが発生。脆弱性が複数企業に連鎖的に影響を与えるリスクが明らかになりました。

欧州の動き

EUでは「NIS2指令」など、サプライチェーン全体でのセキュリティ強化を目的とした法整備が進んでいます。大企業だけでなく、中小サプライヤーにもセキュリティ対策が義務化される流れが強まっています。

NIS2指令は、EU(ヨーロッパ連合)が2023年から導入を進めているサイバーセキュリティの新しい法律です。正式名称は「Network and Information Security Directive 2」、つまり「ネットワークと情報の安全を守るためのルール 第2版」という意味です。

新しい概念「データサプライチェーンリスク」

近年、サプライチェーン全体を狙った攻撃が増える中で、「データのやりとり」から生じるリスクにも注目が集まっています。

これは、他社(委託先)に業務を委託した際に提供した情報が、漏えいや改ざんされるリスクを指します。つまり、自社ではなく取引先が攻撃を受けたことで、自社にも被害が及ぶ可能性があるということです。

たとえば、こんなケースが想定されます。

- 委託先のサイバー被害で、預けた顧客情報が流出

- 連携中のクラウドサービスがハッキングされ、自社データが抜き取られる

- アップロードしたファイル経由でネットワークに不正アクセス

2024年に発生したイセトー社のランサムウェア被害はその典型例で、多数の委託元組織に影響が広がりました。委託先の被害が取引先全体に波及するリスクの深刻さが、改めて浮き彫りになった事件です。

こんな状況の場合は要注意!

サプライチェーン攻撃では、大企業や行政機関が狙われることが多いですが、攻撃の入り口として狙われやすい企業や組織には、いくつかの共通した傾向があります。

中小企業のサプライヤー

重要なデータを扱ったりリモート接続が可能なのに、セキュリティ対策に手が回っていない中小企業は狙われやすい存在です。古い機器を使い続けたり、脆弱性を放置したまま運用しているケースも少なくありません。

合併や子会社化した組織

合併や買収によって組織にバラバラなセキュリティルールが混在する状態になると、思わぬスキが生まれることも。こうした状態の企業がサプライチェーン上にいると、攻撃者にとって狙いやすい存在になってしまいます。

海外の支店・子会社

海外の拠点がサイバー攻撃を受け、その影響がネットワーク経由で本社に広がるケースもあります。日本では想定されにくい手口が使われることもあり、油断はできません。

サプライチェーン攻撃への対策

サプライチェーン・セキュリティへの取り組み・整備

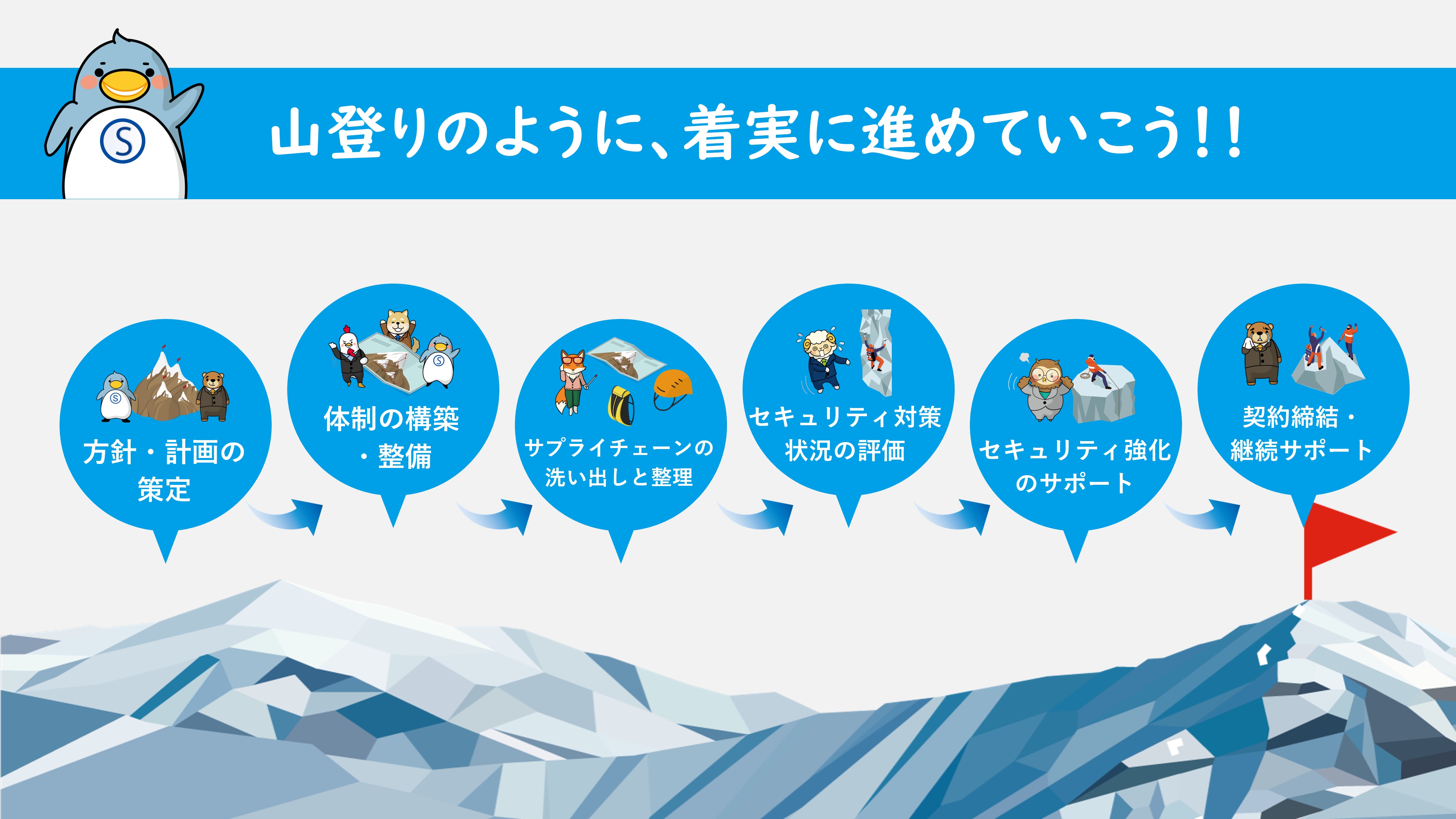

サプライチェーン攻撃を防ぐには、自社だけでなく経営層や取引先も巻き込んだ対策が欠かせません。登山と同じように、計画を立てて一歩ずつ着実に進めることが大切です。

<サプライチェーンセキュリティの取り組みの流れ例>

整備のポイント

ポイント1:経営層に経営リスクとして認識してもらう

サプライチェーンセキュリティを経営リスクとして意識してもらうことが、対策への第一歩です。経営層同士で話題を共有すれば、サプライヤー側の理解や協力も得やすくなります。

ポイント2:サプライヤーに関わる部門と協力する

サプライチェーンセキュリティはセキュリティ部門だけでは守れません。関係部門やサプライヤーとも連携し、チームで取り組むことが大切です。

ポイント3:日ごろのサプライヤーとのやりとりから気づきを拾う

サプライヤーへの情報提供や業務の様子を個人レベルでもさりげなくチェック。気になる点を共有するだけでもセキュリティ対策に役立ちます。契約内容の定期的な見直しも忘れずに。

ポイント4:全体像を見える化

自社を中心に、どんな取引先とつながっているかを整理することは必須。影響の大きい取引先を優先的に把握し、2次・3次のサプライヤーも含めて全体を見渡すことが大切です。

<参考>

IPA・実務者のためのサプライチェーンセキュリティ手引書

具体的な対策例

ステップ1:委託先・取引先のセキュリティチェック

契約書にセキュリティ条項を入れているか、NDAを結んでいるかを確認。取引先でもセキュリティ教育が行われているかチェックしておきましょう。

ステップ2:リスク評価・見える化

委託先がどのシステムにアクセスしているか整理し、認証の有無などでリスクをチェック。クラウド利用時は、責任の分担もしっかり確認しましょう。

ステップ3:インシデントに備える

不審な動きに気づけるようログを監視し、バックアップも定期チェック。万が一に備えて、連絡体制や復旧の流れ(BCP)も準備しておきましょう。

また、元請主導によるインシデント訓練の実施も有効です。一般社団法人日本シーサート協議会から「ロールプレイ型サイバー攻撃演習/訓練」の資料を参考に、ぜひ訓練の実施を検討してみてください。

一般社団法人日本シーサート協議会 ロールプレイ型サイバー攻撃演習/訓練

まとめ

サプライチェーン攻撃は、攻撃者にとって「セキュリティが手薄な中小企業」は“入口”として狙いやすく、そこから大企業やインフラに被害が広がるケースが急増しています。

「うちのセキュリティは強固だから大丈夫」――その油断こそが、サイバー攻撃の最大の弱点になるかもしれません。今こそ、サプライチェーン全体での情報セキュリティを見直す良いタイミングです。

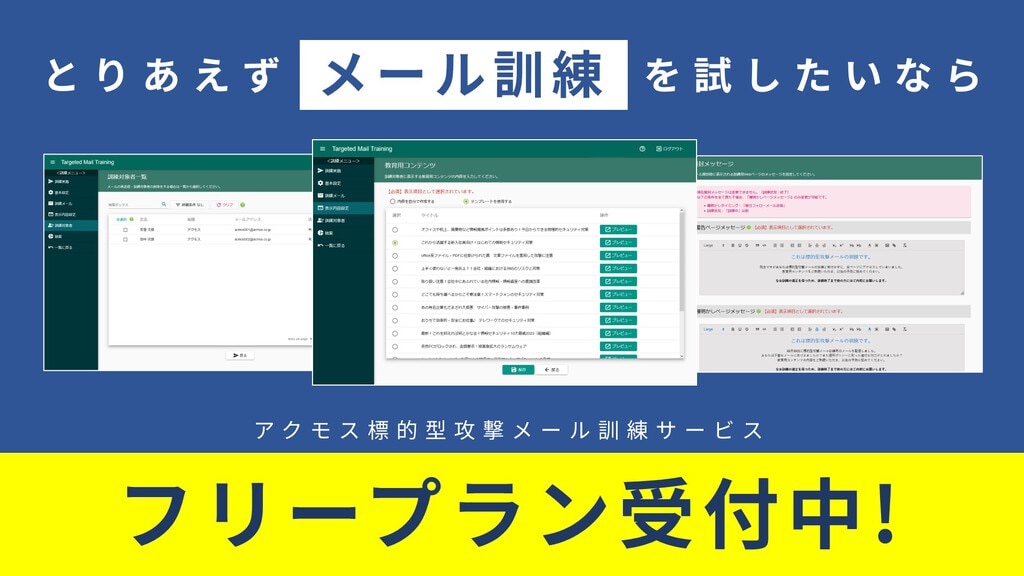

アクモスでは、標的型攻撃メール訓練などのクラウド型セキュリティサービスの提供に加え、セキュリティネットワークの構築支援やセキュリティ診断など、企業・組織の状況や課題に応じた最適なソリューションをご提案しています。

「全体的なセキュリティレベルを高めたい」「古くなったシステムを見直したい」といったご相談も歓迎です。まずはお気軽にお問い合わせください。

<アクモスの事業・ソリューション紹介>

アクモス製品・サービス

<アクモスのセキュリティサービス紹介>

標的型攻撃メール訓練サービスの概要

<アクモスのセキュリティサービス紹介>

TMT3ヶ月プラン・料金の詳細

<資料で検討したい場合>

サービス資料のダウンロード

<問い合わせしたい場合>

お問い合わせ・導入相談

<2ヶ月間無料で体験できる無料プランで試してみたい場合>

Freeプランのお申込みはこちら