ゼロトラストとは何か?そのアーキテクチャと実現方法について①

本稿をご覧いただいている皆様の中には、サイバー脅威への対策を検討するうえで、「ゼロトラスト」というキーワードを目にする機会が増えていらっしゃる方も多いのではないでしょうか?

2020年6月、政府が「政府情報システムにおけるゼロトラスト適用に向けた考え方」を発表するなど、昨今のサイバー脅威を前提にセキュリティ対策を考えていく上で、「ゼロトラスト」が大きな鍵を握っています。

今回は、サイバーセキュリティ対策を検討していく上で多用される「ゼロトラスト」という言葉の意味と、ゼロトラストを前提としたセキュリティの考え方、アーキテクチャについて、ご紹介したいと思います。

ゼロトラストとは何か?

ゼロトラスト(ZT)とは、Zero Trust=「信頼すべきものは無い」「安全な境界は存在しない」という考え方に基づく、システム構成のあり方を示すものです。

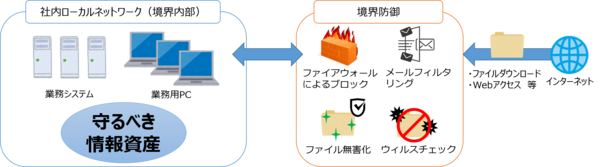

従来、セキュリティ対策において、ネットワークを物理的・論理的な境界で外部・内部(例:インターネットと社内ローカルネットワーク)に分離して考えるのが一般的でした。守るべき情報資産はネットワーク境界内部にあり、一方で脅威は境界外部にあることを前提とした上で、セキュリティ対策はファイアウォールやProxy、不審メールや、不審ウェブへのアクセスへの対策など「境界防御」を行うゲートウェイセキュリティが中心となります。

境界防御のイメージ例

この考え方では「内部情報資産へのアクセスは同じ内部から行われる」「境界内部は安全である」という暗黙の前提があります。

しかし昨今、クラウドサービスの利活用や、テレワークの普及、IoT、業務環境の多様化により、情報資産の置き場所、アクセス元が境界内部に限らなくなりました。また、境界防御をすり抜ける攻撃手法(例:ランサムウェア)の増加により、必ずしも内部ならば安全とは言えないのが現状です。アクセス手段の増加にともなう境界そのものの増加もその一因です。

そのため従来の境界防御の考え方では、最新の脅威から情報資産を守ることが難しくなってきました。

そこで注目されはじめたのが、ゼロトラストの概念です。なお、ゼロトラストと言う単語自体は米国の調査会社Forrester Researchが提唱した2010年ころから存在するものです。

ゼロトラストは「すべての対象同士のネットワーク接続は、潜在的に悪意が存在する可能性があり、信頼できない」という考え方です。「お互いがお互いを信頼できない」ことを前提として、アクセスと制限をコントロールし、データセキュリティを実現していく事を目指します。

ゼロトラストに関し、最も汎用的に参考となる教材としては、アメリカ国立標準技術研究所(NIST: National Institute of Standards and Technology)が策定・公開している「NIST SP800-207 Zero Trust Architecture」があります。

参考文献:

NIST SP800-207 Zero Trust Architecture

https://csrc.nist.gov/publications/detail/sp/800-207/final

NIST Special Publication 800-207 ゼロトラスト・アーキテクチャ(PwC社による邦訳版)

https://www.pwc.com/jp/ja/knowledge/column/awareness-cyber-security/assets/pdf/zero-trust-architecture-jp.pdf

NIST SP800-207では、ゼロトラストの定義を以下のように定めています。

“ゼロトラスト(ZT)は、ネットワークが侵害されている場合であっても、情報システムやサービスにおいて、各リクエストを正確かつ最小の権限となるようにアクセス判断する際の不確実性を最小化するために設計された概念とアイデアの集合体のことである。”

ゼロトラストを実現するために、現在のシステムに実施すべき対策の総称を「ゼロトラスト・アーキテクチャ(ZTA)」と呼びます。

NIST SP800-207では、ゼロトラスト・アーキテクチャを以下のように定義しています。

“ゼロトラスト・アーキテクチャ(ZTA)は、ゼロトラストの概念を利用し、コンポーネントの関係、ワークフロー計画、アクセスポリシー等を含むサイバーセキュリティ計画のことである。従って、ゼロトラスト企業とは、ゼロトラスト・アーキテクチャ計画の産物として、組織のネットワークインフラストラクチャ (物理的および仮想的) と運用ポリシーを指す。”

ゼロトラスト・アーキテクチャの例として、次のような対策が挙げられます。

- ユーザー、デバイス、およびサービスは、信頼できる証明が認証されるまで、最小限の権限のみを与える。

- アクセスを許可する場合は認証および承認後に権限の制限を拡張する。

- 上記を合わせて、クラウドリソース、エンドポイント、IoTデバイスなどに関連するセキュリティを強化する様に設計する。

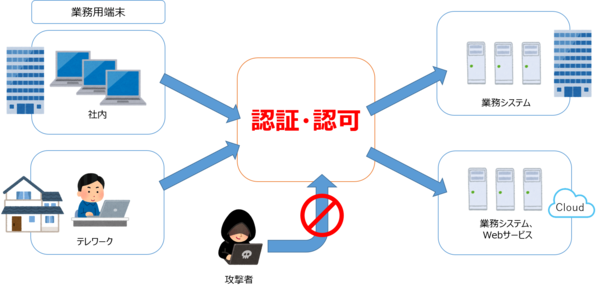

まずは、「認証」と「認可」の適切な管理をすることが重要と言えるでしょう。

ゼロトラストのイメージ例

ゼロトラストとゼロトラスト・アーキテクチャを実現するためには?

では、企業組織がゼロトラストの概念、ゼロトラスト・アーキテクチャを実現し、よりセキュアな環境を構築していくためには、具体的に何をすれば良いのでしょうか?

先述したNIST SP800-207でのゼロトラストにおけるネットワークの前提には、以下のような項目があります。

- 企業のプライベートネットワークは、暗黙のトラストゾーンとみなさない

- ネットワーク上のデバイスは、企業が所有していないか、構成可能なものではない場合がある

- どんなリソースも本質的に信頼されるものではない

- すべての企業リソースが企業のインフラストラクチャ上にあるわけではない

- リモートの企業主体と資産は、ローカルネットワークの接続を完全に信頼できない

- 企業のインフラストラクチャと非企業のインフラストラクチャとの間で移動する資産とワークフローには、一貫したセキュリティポリシーが必要

つまり「デバイスやリソース、ネットワークに『完全に安心できるもの』は存在しない」としています。それを踏まえて必要な要件、具体的に実施すべきことを、以下のように示しています。

- すべてのデータソースとコンピューティングサービスをリソースとみなす

- ネットワークの場所に関係なく、すべての通信を保護する

- 企業リソースへのアクセスは、セッション単位で付与する

- リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

- すべての資産の整合性とセキュリティ動作を監視し、測定する

- すべてのリソースの認証と認可を動的に行い、アクセスが許可される前に厳格に実施する

- 資産、ネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ態勢の改善に利用する

一言で言ってしまえば「全ての電子的なものを厳格に管理・監視し、例外を作らない」となるでしょう。

ただし、これらの要件は「目指すべき目標」として示されており、多様化する組織・システムにおいて、一意の方法を定めるような、完全性の実現を提唱しているわけではありません。早くよりゼロトラストの概念とその対策を講じてきたアメリカの政府や国防においても、その理想的な構成の実現までは幾度もの検証と歳月をかけており、これを一般企業で全て実現する事はコスト的にも見合わないからです。

一般企業が主だった情報を元に解決を試みると、以下のような端的な機能やソリューションを検討・導入するのが一般的です。

1.SASE(Secure Access Service Edge)を利用する

→クラウドを含む認証やポリシーコントロールなど、デバイスの利用やロケーションに依存しないセキュリティ機能を提供

2.MFA(Multi-Factor Authentication、多要素認証)の導入

→デバイス・サービスの利用認証を強化

3.EDR(Endpoint Detection & Response)の導入

→不審な端末の挙動を早期に検出

4.SDP(Software Defined Perimeter)の活用

→ユーザ認証やデバイス認証等を通じてアクセス制御を行う

しかし、新たなソリューションを導入する前に、ゼロトラストの実現に向けて既存の環境を見直し、自社の規模感や、コストに見合ったゼロトラスト実現に向けての条件を明らかにする事が重要です。

まとめ

今回はゼロトラストとゼロトラスト・アーキテクチャの定義から、企業組織がどの様にその対策を実現すべきか、その考え方をご紹介しました。

- ゼロトラストを「自社のセキュリティ要件の大前提」として捉える

- 既存のネットワーク環境や業務環境を見直し、自社に合わせた要件を洗い出す。

- その上で既存環境の見直しで対処できる部分と、新規でソリューションが必要な部分とを明確に切り分ける

完璧に対応することは困難ですが、まずは自組織のコストに見合う範囲で実現可能な対応を検討していけると良いですね。

次回は、本稿の続きとしてゼロトラスト・アーキテクチャの要件や既存環境での対策、現在の状況に基づいた目指すべきゴールについて解説します。是非御覧ください。