ゼロトラストとは何か?そのアーキテクチャと実現方法について②

前回はゼロトラストとゼロトラスト・アーキテクチャの定義から、皆様の組織でどの様に対策を実現すべきかの考え方を紹介しました。

今回は、ゼロトラスト・アーキテクチャの要件や既存環境での対策、現在の状況を踏まえて目指すべきゴールについて解説します。

ゼロトラストは「監視社会」?

前回もお話しました通り、ゼロトラストは「従来のような境界単位で信頼するエリアを廃し」た上で「すべてのアクセスを信頼せずに監視・管理を実施する」環境への移行が求められます。そのため、従業員の行動を抑制、あるいは制限するような、ネガティブな印象を持たれる場合があるかもしれません。

しかし、我々の社会環境においても、法令遵守・人権保護などを目的とした、高度な社会インフラに向かって個人情報管理、監視カメラ、ロギングなど、様々な情報管理が進んでいます。管理・監視は人々の自由が制限されると感じる要素でもあるため、一定の反発の声があるものの、監視カメラやドライブレコーダーによる状況把握が、有益なものと評価される様になったのもまた事実です。

ゼロトラストは、「組織で働く従業員を信頼しない、管理・監視のシステム」の構築を目指すものではありません。誤操作や不正、サイバー攻撃などのセキュリティ侵害を特定・判定し、発生した事象に対して、よりシステマチックかつ公平な評価を行うことで、企業価値の保護を実現していくものです。

また、ゼロトラストはその方向性や仕組みが「一般的な社会インフラ」に近いという側面があります。そのため組織ネットワークを「1つの仮想的社会インフラ」と捉えて俯瞰すると理解が深まると思います。例えば以下のような対比が可能であり、ゼロトラストの有用性をより身近に感じられるかと思います。

ゼロトラストでの実施項目 |

一般的な社会インフラでの例 |

目的 |

アイデンティティガバナンス |

マイナンバー、パスポート、運転免許証 |

個人の特定とアクセス権限の限定・紐付け |

ポリシーとセグメンテーション |

行政サービス、出入国、運転・操縦の範囲 |

権限範囲の定義とコントロール |

管理・監視 |

登録・記録・追跡が権利行使の前提 |

不正の抑止・有事の際における拘束力 |

ゼロトラスト・アーキテクチャ実現のための要点

ゼロトラスト及びゼロトラスト・アーキテクチャは、今後の情報資産に対するセキュリティの在り方への「提唱」です。

前回ご紹介したアメリカ国立標準技術研究所(NIST)の資料「NIST SP800-207」についても、アメリカ・連邦政府での事例を元にその方法を解説しているものであって、各組織における法令と方法を定めたものではありません。

そのため実現方法は1つではなく、様々な情報や導入手順、ソリューションが存在しています。まずは自組織の状況を解析・確認し、それに合致する情報を収集して理解することによって、自組織で採るべき対策の方向性が見えてきます。

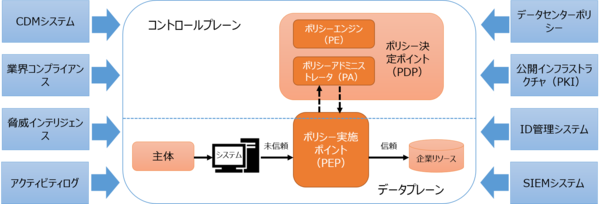

その中でもゼロトラストの実現に当たっては、「誰が」「何ができるか」の管理が大変重要になります。NIST SP800-207では、これをゼロトラスト・アーキテクチャの大きな部分である「ポリシーベースのアクセスコントロール」として説明しています。

具体的には、ゼロトラスト・アーキテクチャ導入を構成する要素として、「PDP/PEP」などの論理コンポーネントで構成される、概念フレームワークと各コンポーネントの役割が解説されています。PDP(Policy Decision Point:ポリシー決定ポイント)はポリシーに基づいて判断・決定を行う対象を指し、PEP(Policy Enforcement Point:ポリシー実施ポイント)はPDPの決定に基づいて実際にアクセス制御を行う対象を指します。一般的にはそれらの機能を持つ機器やサービスを指します。

(参考:NIST SP800-207 ゼロトラストの中核となる論理コンポーネント)

多くの組織では、PDP/PEPを用いたポリシーベースのアクセスコントロールの実現に際し、上記図にあるコントロールプレーンを構成する要素や、コントロールプレーンを取り巻く各種システムについて、個別かつ独自に開発・構築・運用するわけではなく、ベンダーの提供するソリューション(オンプレミスまたはクラウドサービス)の利用を検討するのが一般的です。

その他にも多種多様なベンダーから、ゼロトラストと関連する様々な手法・ソリューションが提供されています。その形態も、単一の製品から複合的なクラウドソリューションまで様々です。

例:MFA、IAM、IDaaS、SASE、SDP、xDR、SIEM、FWなど

しかし、ベンダーの提供するソリューションの利用を開始するだけで、ゼロトラスト・アーキテクチャの導入が完了するわけではありません。

例えば、組織が保有する情報資産の利用においては、その不正利用を抑止・予防する意味で、認証・承認およびその監査も重要であり、その運用には自組織による意思決定が必須となります。

また、NIST SP800-207のポリシーベースのアクセスコントロールは、アメリカ・連邦政府の取り組みを主眼としており、要点全てをそのまま民間企業に展開するには、人員・コストの観点から合理的ではない部分が多々あるかもしれません。

部分最適化による導入

では、民間企業では、どのようにゼロトラスト・アーキテクチャの導入を進めるべきでしょうか?

全体最適化とそれに合わせたシステム化は理想的ですが、現実的ではない場合があります。導入するにあたり、企業全体の情報資産の棚卸しを実施したり、むやみに情報資産の利用管理、利用承認のプロセスを増やすことは、その運用確立までの長期化と業務効率化に著しい影響を与える事になるためです。

最初から全体最適化を目指すのではなく、領域を限定した「部分最適化」から始めること、また、既存システム環境の再活用を検討することを推奨します。

1.影響度の判断 |

最初の取り組みとして、外部への情報流出やシステム停止が、その企業の事業に与える影響が大きいと判断される最重要・重要な情報資産の洗い出しを実施します。 具体的には、対外的なコンプライアンスに該当する個人情報や金融情報、事業に重要な知的財産にあたる特許や独自技術、またはそのシステムなどが相当するでしょう。 |

2.社内ポリシーの見直し |

|

影響度を判定した結果、重要な情報資産に対して社内のポリシーの見直しを行います。

またポリシーの見直しの前提として、現状の把握を実施します。その結果 、不明瞭な点や、未把握な状況が確認できたのであれば、新たなポリシー策定を行う機会にもなります。これまで把握できていないことがわかった、ということは、改善の第一歩です。

|

3.アクセスポリシーの策定・コントロール |

|

把握した情報資産に対し、アクセスポリシーの策定及びコントロールを行います。

これらについてはソリューションの導入も有用な選択肢ですが、既存の認証システム、ネットワークアクセス制御、承認や監視システムなどが存在するのであれば、それらとゼロトラスト・アーキテクチャを照らし合わせる事によって、現行システムでも見直し・改善が可能な箇所は存在するものと思われます。既存環境の見直しを通じて、初めて、既存環境のみでは実現が難しく、導入が必要なソリューションが見えてくる場合もあるでしょう。

|

この他にも、ゼロトラストの実現要素は内部統制やISMSなど、過去様々なケースにおいて提言されているため、過去の対策、対処領域を把握することで非対策領域を絞り込むことができるでしょう。

最初から理想的な環境での運用を前提に考えていくのではなく、まずは部分最適となるような、限定された範囲でも運用を開始し、その中で見直し・改善を継続的に実施していくことで、初期投資を抑えながら、徐々に自社に適合するゼロトラスト・アーキテクチャの実現へと繋げていくことができるのです。

まとめ:ゼロトラストを活用する

今回ゼロトラストの導入について以下のような内容を述べました。

●ゼロトラストはネガティヴなイメージを持たれがちだが、方向性や仕組みは一般社会インフラとも似ている (ネットワークという一つの仮想的社会インフラ)

●多種多様なベンダーのソリューションが存在するが、ソリューション導入だけでは完結しない

●棚卸、整理、計画、運用、PDCAの様に、自社の状況整理と実現性の考察が必要である

●初めから全体最適化を目指すのではなく、必要・重要な箇所から自組織に適した部分最適化を行う。

前述の監視カメラやドライブレコーダーが人々の安心に繋がり、重要な社会インフラとして活用されている現在と同じように、近い将来、あらゆる組織のインフラにおいてゼロトラストが導入され、インシデント発生の予防、被害の局所化・最小化が実現できれば、高度情報化社会の心理安全性が高まり、よりビジネス活動が加速していくのではないでしょうか。

参考文献:NIST Special Pubkication 800-207 ゼロトラスト・アーキテクチャ

https://www.pwc.com/jp/ja/knowledge/column/awareness-cyber-security/assets/pdf/zero-trust-architecture-jp.pdf