標的となる部門の傾向からみる、メールを起点としたサイバー攻撃とその対策

サイバー犯罪者の意図を読み解き、脅威の実態に即したセキュリティ対策を検討する

標的型攻撃メールやばらまき型によるメール、またはビジネスメール詐欺など、企業に対するサイバー攻撃の起点として、メールを用いた攻撃による被害の発生は、依然として後を絶ちません。

サイバー犯罪者が大量に配信した標的型攻撃メールのうち、極わずかでも添付ファイルの開封や本文中URLリンクへのアクセスが行われてしまえば攻撃は成功となります。メールを起点にマルウェアをダウンロード・実行させ、標的とする組織のネットワークに侵入の基盤を構築することが出来てしまうわけです。

これはサイバー犯罪者に

●システムの脆弱性を用いて標的のネットワークに侵入することよりも技術的に容易

●コストが掛からない

というメリットをもたらしています。

またそれだけでなく、ビジネスメール詐欺のような人間の心理面における脆弱性を突いた攻撃もあります。標的型攻撃の実施における技術的容易性とは異なる、ソーシャルエンジニアリングと呼ばれる手法です。

そのような攻撃メールを防ぐために、現在ではインターネットサービスプロバイダやセキュリティベンダーから各種のフィルタリング技術を搭載した製品・サービスが提供されています。しかし、それらをすり抜けて、なおも受信されたメールを最終的に受信者が開くかどうかは、水際である従業員それぞれのセキュリティアウェアネス(セキュリティ意識)に依存しています。

では、サイバー犯罪者は、その水際での対策をもすり抜けるべく、従業員の立場や役割に応じて、攻撃手段を変えているのでしょうか?例えばサイバー犯罪者がビジネスメール詐欺を行う際に、最高財務責任者(CFO)や財務部門など、直接的にアクセスすることが可能な人物のみを狙うことで、攻撃の成功確率を高め、かつ享受可能なメリットの最大化を図っているのでしょうか?

上記のようなサイバー犯罪者の具体的な狙いを知ることは、自社組織をサイバー攻撃から守る上で、効果的な手段の一つです。

本稿では、前述の疑問に対し、スパムメール対策アプライアンスやWebアプリケーションファイアウォール製品で著名な米国のセキュリティ企業、Barracuda Networksから公開されている「Spear Phishing: Top Threats and Trends(スピアフィッシング:主な脅威と傾向)」の内容を考察し、その理解を深めていきたいと思います。

なお、当該レポートは(標的型攻撃メールをはじめとする)スピアフィッシングの最新のトレンドと、攻撃者がメール受信者側の防御を突破するために使っている新たな手口について、紹介されている最新のレポートで、2021年7月に公開されたものです。

ビジネスメール詐欺メールを最も多く受信しているのは、CFOや財務担当者ではない

典型的なビジネスメール詐欺/BEC攻撃は、サイバー犯罪者が経営者や取引先になりすますことで、組織の保有する資金にアクセスが可能なCFOや財務部門担当者に対し、メールにて偽の指示を送るなどして、金銭を詐取しようとするものです。その前提では、組織の財務において大きな権限のあるCFOに対して偽の指示を行ったほうが、財務部門の担当者に個別に指示を出すよりも、大きな見返りが得られるように思われます。

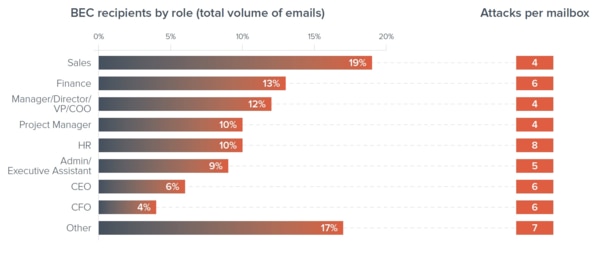

しかし興味深いことに、Barracuda Networksの調査では、過去1年間のターゲット組織に対するBEC攻撃のうち、CEOが受信した割合が全体の6%、CFOが 4%、財務部門が13%であるのに対し、CEO、CFO、財務部門以外のその他の部門が受けた割合は77%である、という結果を提示しています。以下に当該レポートよりデータを引用します。

ロール別のビジネスメール詐欺の受信割合(出典:Barracuda Networks - Spear Phishing: Top Threats and Trends)

全体では、CEOやCFOのパーセンテージが少ないようにもみえますが、これはCEOやCFOが個人であることに対し、他のロールは複数名で構成される部門であることの違いです。

データを読み解くにあたりポイントとして、組織全体における詐欺メールの受信数のパーセンテージに加え、それぞれのメールボックス単位に実行されたBEC攻撃の数があります。最も多いのはHR(人事部門)の8件、2番目に多いのはOther(その他の部門)の7件となっています。

これらの結果に関して、同社では次のように見解を述べています。

“多くの企業は、組織内で最も狙われていると思われる個人(主に役員や財務担当者)に焦点を当ててトレーニングや保護を行っています。しかし、BEC攻撃の77%は、他の部署の従業員を標的にしています。”

上記のことは、役員や財務担当者に対してのみ意識向上に取り組んだところで、その対策効果が低くなる可能性を示しています。

例えば人事部門の方は会社の顔として、リクルーティング活動において頻繁に外部組織や個人とのメールのやりとり、添付ファイルのやり取りを行います。また、営業やその他の部門においても、顧客やパートナー企業などの取引先とのメールを用いたコミュニケーションを頻繁に行います。

そのため、外部組織とのエントリーポイントでもあるこれらの部門が、傾向としてBEC攻撃の被害を受けやすいと考えられます。であればBarracuda Networksのレポートにもあるように、経営・財務部門以外のその他の77%の部門に対しても、セキュリティ意識向上のためのトレーニングを行わなければならないでしょう。

フィッシングメールを最も多く受信する部門は?

一方で、ビジネスメール詐欺以外の攻撃メール、例えばアカウント情報の窃取などに用いられる、フィッシングメールについてはどうでしょうか?フィッシングメールについても、Barracuda Networksのレポートでは分析が行われています。以下に、同社レポートより引用します。

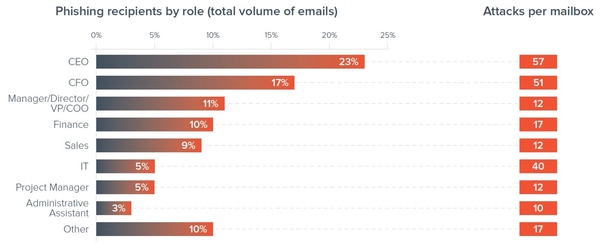

ロール別のフィッシングメールの受信割合(出典:- Spear Phishing: Top Threats and Trends)

フィッシングメールでは、主にオンラインバンクやメールシステム、ECサイト、配送業者からの通知メールを装い、ターゲットの個人のID・パスワードを窃取することを狙います。メールボックス単位での受信数を見た場合、CEO/CFOの受信数が多いのは、ビジネスメール詐欺のレポートと類似の結果となっています。

CEOやCFOのアカウントを狙うフィッシングメールが多い理由は、サイバー犯罪者からすれば、やはり攻撃の成功により得られる対価が大きいためであると考えられます。例えばCEO/CFO当人のメールの閲覧に用いる認証情報や、オンライン銀行の認証に用いるアカウント情報は、サイバー攻撃の次の一手に向けての基盤を構築するために必要な情報であり、または直接的な金銭メリットをもたらす情報でもあります。

その他のロールの中で、特に際立ってメールボックス単位でのフィッシングメール総数が多いのはIT部門です。これについて、同社はレポートで以下のように述べています。

“IT部門のスタッフは、ビジネスに不可欠なアプリケーションにアクセスしているため、彼らのアカウントを侵害することは、組織のセキュリティやITインフラへのアクセスを可能にし、ハッカーにとって非常に価値のあることです。”

まとめ:望まれる、従業員のセキュリティアウェアネス向上のための取り組み

Barracuda Networksが公開したレポートでは、ビジネスメール詐欺やフィッシングメールにおいて、受信者の部門など役割に応じた傾向が如実に表れていました。

<ビジネスメール詐欺>

一般に想定されるターゲットであるCEO/CFOなどの経営層や財務担当者だけでなく、人事部門などその他の部門などがターゲットとされている

<フィッシングメール>

システムにアクセスするための認証情報の窃取を目的として、経営層に加え、IT部門が主要なターゲットとなっている。

これらの結果から、メールによるサイバー攻撃の被害発生のリスクを最小化するためには、特定の部門に対するセキュリティアウェアネスの向上や技術対策の実装による対策強化を図るのではなく、それぞれの従業員に与えられた役割に応じて対策を強化することが重要と考えられます。

弊社では、ビジネスメール詐欺や標的型攻撃メールなどの手法に対し、従業員のセキュリティアウェアネス向上のため、標的型攻撃メール訓練を行うことが有効な施策の一つであると考えています。

アクモスの標的型攻撃メール対応訓練ソリューションは、例えば経営・財務・人事部門にはビジネスメール詐欺を模したメールを送信し、IT部門にはフィッシングメールを模した訓練メールを送信するなど、受信者の部門に応じて送信する訓練メールのコンテンツを変更することができます。そのため今回のレポート結果を参考として、ビジネスメール詐欺や標的型攻撃の実態に即した形での訓練の実施も可能です。

まずは2ヶ月間無料で体験できる“Freeプラン”をご利用いただき、訓練体験を通じて組織全体のセキュリティアウェアネスの向上に取り組んでみてはいかがでしょうか。

出典)

Barracuda Networks - Spear Phishing: Top Threats and Trends

https://assets.barracuda.com/assets/docs/dms/spear-phishing_report_vol6.pdf