標的型攻撃による被害事例と取りうる回避策は

社会を脅かすサイバー攻撃。特に近年、ターゲットに対して業務メールを装った「標的型攻撃メール」を送信し、マルウェア等を感染させて情報を盗み取る「標的型攻撃」の被害が拡大しています。

情報漏洩は組織の信頼を失うだけでなく、多額の対策費用が発生するリスクもあります。ランサムウェアやビジネスメール詐欺など、金銭的被害に直結する攻撃も発生しており、業務遂行自体が不可能になる事例もあります。

本記事では、実際に起きた標的型攻撃の被害事例を参考に、企業・組織が取りうる回避策について解説します。

目次[非表示]

- 1.標的型攻撃の増加

- 2.標的型攻撃の被害事例

- 2.1.事例1:日本年金機構(標的型攻撃メール)

- 2.2.事例2:HPMC(ランサムウェア)

- 2.3.事例3:三菱電機(APT型攻撃)

- 3.事例から考える回避方法

- 3.1.運用ポリシー

- 3.2.高度な攻撃への備え

- 3.3.標的型攻撃メールへの備え

- 4.まとめ

標的型攻撃の増加

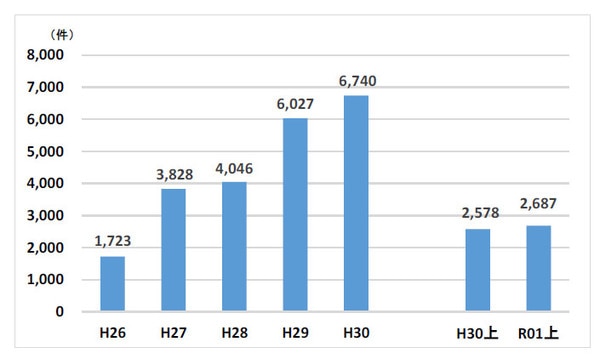

2005年10月に政府で観測されて以降、標的型攻撃の発生数は増加を続けています。

警察庁が公表しているサイバー空間をめぐる脅威の情勢によると、平成30年には6,740件にも及び、国家的にも大きな脅威となっています。

(出典:「令和元年上半期におけるサイバー空間をめぐる脅威の情勢等について」より

標的型メール攻撃の件数の推移)

発生件数が増加の一途をたどる要因として、以下の2点が考えられます。

理由1:守りの手薄な企業・組織が狙われている

官公庁や大企業はその規模に比例してセキュリティ対策が強く、攻撃は簡単には成功しません。一方で中小企業や個人は対策費用も十分ではなく、セキュリティの意識も比較的低いため、攻撃の難易度は低下します。

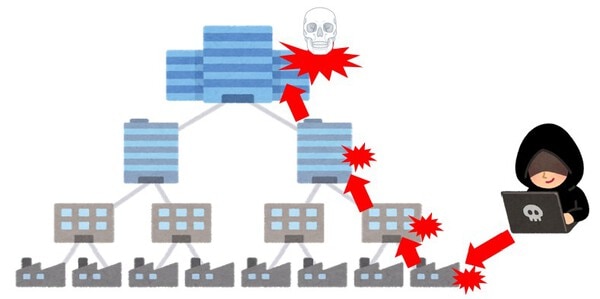

そこで攻撃者は

- 「大企業と取引のある中小企業」をターゲットとして攻撃・侵入

- 侵入した先で、取引のある大企業の情報を収集

- 得られた情報を元に、本来のターゲットである大企業に攻撃をしかける

という手順で攻撃を試みます。時には複数の企業・組織を経由して本来のターゲットに攻撃をしかける場合もあります。

企業・組織の規模が大きくなればなるほど、多くの仕入先、供給元、納品業者、顧客と繋がり=「サプライチェーン」を持ちます。このサプライチェーンを利用した「サプライチェーン攻撃」が新たな脅威として顕在化しています。

企業・組織活動を行う以上、必ず外部との繋がりがあります。そのためどのような企業・組織でも攻撃の対象となる恐れがあります。

理由2:ITリテラシーの低い利用者が攻撃者に狙われている

これは標的型攻撃の7割以上が、業務メールを偽装した「標的型攻撃メール」によって引き起こされている事が関連します。(参考:「最大のセキュリティ脅威「標的型攻撃」とは」)。

つまりOSやアプリケーションの脆弱性のような”システム的な穴”よりも、メールのリンクをすぐクリックしてしまう、メールの添付ファイルをすぐ開いてしまうようなITリテラシーの低い利用者が攻撃者に狙われるのです。

ITの進歩、普及と共に日常生活、企業活動へのIT利用も進んでいます。ただしその普及に全ての企業・組織、そして人が十分に追随できていない場合があります。特に日本は先進国の中ではIT後進国と揶揄されてしまうように、十分な認識がないままITに触れる方が多く存在しているのが実情です。

標的型攻撃の被害事例

ここでは「標的型攻撃」の事例を3つ挙げ、その攻撃手法と特徴を見ていきたいと思います。

事例1:日本年金機構(標的型攻撃メール)

日本における標的型攻撃の典型例としてよく参考にされる事例です。「標的型攻撃」という名称の認知度を上げた事例ではないでしょうか。

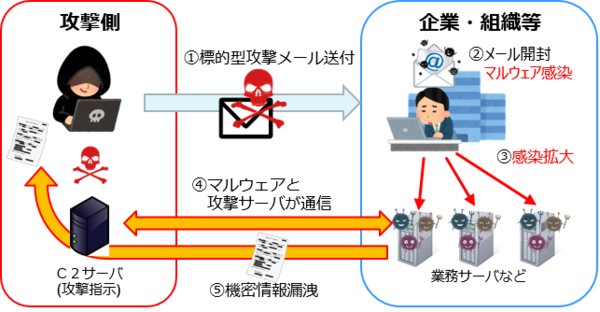

この事例では、業務メールを模した上でマルウェアが添付されたメール、いわゆる「標的型攻撃メール」が複数の職員宛に、執拗に送られています。

発生当時は「迷惑メールは文章が怪しい」という先入観がまだ残る頃でしたが、送られた標的型攻撃メールは実際の業務に関係する精巧な内容でした。加えて、最初の感染発覚後に職員間でメール内容についての情報共有が十分に行われなかったなど、事後の対策が十分ではなかったことが、感染が拡大した原因と言われています。

感染したマルウェアは当時猛威を奮った「Emdivi」と呼ばれるものです。Windowsの標準機能を利用して遠隔操作を行うマルウェアであり、複数のサーバで同一のアカウント/パスワードを使いまわしているとすぐに感染が拡大してしまいます。

組織内ネットワークの運用ポリシーも十分守られていませんでした。

「個人情報を共有サーバに保存しない」

「やむを得ず保存する場合にはパスワードをかける」

といった組織ルールが守られていなかったため、個人情報が保存されていた共有サーバまで感染が広がった結果、125万件にも及ぶ個人情報が流出する事態となりました。

「標的型攻撃メールに気づかずマルウェアに感染してしまった」「組織内の情報管理が甘かった」とシンプルにまとめられる事例ですが、同様の理由が原因の被害は後を絶ちません。

事例2:HPMC(ランサムウェア)

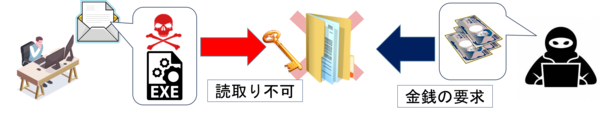

ロサンゼルスの医療機関「Hollywood Presbyterian Medical Center(HPMC)」において「ランサムウェア」の被害にあった事例です。

ランサムウェアは感染したPC内のファイルを暗号化して閲覧や実行を不可能にした上で、解除のための身代金を要求する金銭目的のマルウェアです。広義の標的型攻撃と見なすことができます。

この事例では、ランサムウェアに感染したPCでの業務ができなくなったことは元より、薬の処方箋や電子カルテやレントゲンといった直接の医療活動に必要な業務システムの多くが機能不全を起こしました。

当初はPCを用いない手法でかろうじて業務に対応していましたが、最終的に身代金を支払うことで暗号化を解除しました。身代金の額は当初約4億円相当でしたが、実際に支払った額は約200万円だったと説明されています。

医療機関のIT環境は、使用しているOS・アプリケーションを変更できないといった理由などから比較的セキュリティの強度が十分ではないこと、患者個人の医療情報といった極めて高度かつ重要な個人データを保有していることなどから、ランサムウェアによる攻撃に狙われやすい傾向があります。日本でも宇陀市立病院などがランサムウェアに被害にあい、業務に影響が発生した事例があります。

他にも電力やダムといった、ライフラインを担う、しかしIT的に古いシステムで維持されている事が多い環境が、こういった直接的な金銭狙いの攻撃を受けやすい傾向があります。

こういった古い環境の場合、運用ポリシーが不十分あるいは十分守られておらず、監視や追跡のためのログも十分確保されていない事が多いため、感染経路の解明すら困難な場合があります。

HPMCの事例では最終的に身代金を支払うことで暗号化を解除できました。ただし身代金を支払ってもさらなる金銭を要求される事例、あるいは身代金を払っても全く対応されない事例も多くあり、安易に身代金を支払わない方が良いと言われています。

事例3:三菱電機(APT型攻撃)

2020年1月に発表された、典型的な「APT攻撃」=巧妙で執拗な攻撃の事例です。

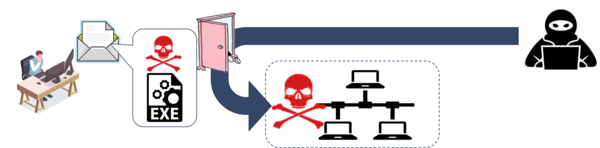

この事例では、発覚する数年前から同社の中国拠点がマルウェアに感染していたと言われています。使用していたウィルス対策ソフトが抱えていた未修正の脆弱性を狙った「ゼロデイ攻撃」が行われ、ウィルス対策管理サーバを乗っ取られています。

乗っ取られたウィルス対策管理サーバのアップデート機能が悪用され、各クライアントPCにマルウェアが配布されて感染が広がります。そしてそのPCのうち日本の本社にアクセスできるPCを経由して、今度は日本国内のウィルス対策ソフト管理サーバを乗っ取られ、中国拠点と同様の手法で管理下にあるPC、サーバにマルウェアが配布されます。

乗っ取られたPC、サーバにあった個人情報、機密情報などが特定のPCに集められ、外部に送信されたと見られています。

この事例で厄介なのは、「発覚されにくい」方法で行われたことです。

ウィルス管理ソフトから配布されたマルウェアは、不正な実行ファイル(exeファイル等)が動作するものではなく、PowerSherllなどのOS標準の機能を操作して攻撃を行うタイプのマルウェアでした。この種のマルウェアは「ファイルレスマルウェア」と呼ばれ、ウィルス対策ソフトで攻撃を検知するのが非常に困難という特徴があります。

また、攻撃の痕跡を隠すために主要な操作のログを消去していたため、最終的な被害範囲の確定が不可能でした。

また、攻撃の起点となったのが、利用者にとっては”安全”であるはずのウィルス対策管理サーバだったことが被害が広がった原因の1つです。利用者が集まるサイトを改竄して攻撃を広げる「水飲み場型攻撃」の1種と見ることができます。

この事例では、上述のような脆弱性を狙ったゼロデイ攻撃、水飲み場型攻撃、ファイルレスマルウェア、ログの消去といった複数の手段をもって、極めて慎重かつ執拗に攻撃が行われています。やや語弊はありますが、中国拠点を経由して日本本社を狙ったサプライチェーン攻撃と見ることもできます。

事例から考える回避方法

これらの事例を教訓に、どういった対策を取れば被害を回避することができるでしょうか。

運用ポリシー

まずは適切な運用ポリシーを定め、確実に運用することが必要です。その中でOSやアプリケーションを最新に保ち、既知の脆弱性に対する攻撃を受けにくい環境を保つことが対策の基本になります。

高度な攻撃への備え

しかし、執拗な攻撃に対して全く隙を見せないことは困難です。ゼロデイ攻撃を避ける事は難しく、また安全なつもりの更新ファイルが水飲み場型攻撃で汚染されていた場合、見分けるのは非常に困難です。

こういった状況を想定し、「万一攻撃を受けた」ではなく「攻撃を受けることを前提とした」環境作り、いわゆる「ゼロトラストネットワーク」の構築が昨今重要と言われています。

ネットワークの常時監視や厳密なID管理、デバイス管理などが当たりますが、シンプルなところでは内部システムであってもパスワードを十分長く汎用性の低いものにする、サーバやシステム間で同一のパスワードを用いない、不要なネットワーク共有を行わない、用途に応じてネットワークを分離するといった、従来の手段の延長で可能な対策も多くあります。

ランサムウェアに対しては別メディアへのバックアップが復旧の要となるでしょう。

標的型攻撃メールへの備え

標的型攻撃の多くは、マルウェアなどの悪意のあるファイルを添付した「標的型攻撃メール」から始まります。

標的型攻撃メールの多くは、システム的な脆弱性よりもITリテラシーの低い利用者をターゲットとします(参考:標的型攻撃メールとは? 標的型攻撃の脅威から資産を守るために)。USBメモリなどの可搬性の高いメディアを経由する場合も同様と言えるでしょう。

まずは教育によるITリテラシーの底上げを行い、「マルウェアに感染しない」ことを目指すべきです。そのためには擬似的な標的型攻撃メールを実際に送信し、その前後の対応を体感する「標的型攻撃メール訓練」を実施することが効果的です。訓練を実施する事で運用ポリシーが適切に守られているか把握することもできます。

まとめ

標的型攻撃の発生件数は年々増加傾向にあり、今後も被害の増加や新たな攻撃手段の発生が予想されます。また規模の大小、種類を問わずどのような企業・組織でも攻撃の対象になる恐れがあります。

まずは基本的な対策を確実に固めて被害を受ける確率を低減することが重要であり、特に真のエンドポイントと言うべき「人」の教育が不可欠です。

アクモスでは、擬似的な標的型攻撃メールを送信して標的型攻撃の流れを実践的に学ぶ事ができる複数の訓練ソリューションをご用意しております。まずは2ヶ月間無料で体験できる“Freeプラン”をご利用いただき、訓練体験を通じて組織のセキュリティ意識改革に取り組んでみてはいかがでしょうか。