最大のセキュリティ脅威「標的型攻撃」とは

近年、最も脅威度が高いと恐れられているサイバー攻撃が「標的型攻撃」です。

その高い脅威度の一方で、攻撃の規模が大きいこともあって全体像の把握が難しく、「じゃあ一体どうやって防御すればいいの?」と言われると答えに窮するのが実情ではないでしょうか。

本記事では、標的型攻撃の実態とその対策について解説します。

目次[非表示]

- 1.標的型攻撃とは?

- 2.標的型攻撃の流れ

- 2.1.攻撃の起点

- 2.2.ネットワークへの浸透

- 2.3.情報漏えい

- 3.標的型攻撃の被害を抑えるために

- 4.まとめ

標的型攻撃とは?

標的型攻撃はサイバー攻撃の一種であり、その名の通り「特定の組織・個人を標的とした攻撃」を指します。

狭義では「APT(Advanced Persistent Threat)攻撃」と呼ばれる非常に高度で執拗な攻撃を指し、広義では「ビジネスメール詐欺」といった送金を促すものや、「ランサムウェア」による重要ファイルの人質化も含む場合があります。本記事では以降APT攻撃を中心にお話します。

「その組織を狙う」という意図・目的が明確であり、攻撃者は、攻撃対象となる組織・人物をソーシャルハック等で十分に調査した上で攻撃を行います。また、成功するまで執拗に攻撃し続けるのも特徴です。

攻撃に成功しても、表面上は派手な動きを見せず、対象ネットワークへの浸透と潜伏を続けて対象組織を観察し、数年に渡ってじわじわと情報を流出させるような例もあり、サイバー攻撃の中でも一際「目に見えない脅威」というイメージが強いものです。

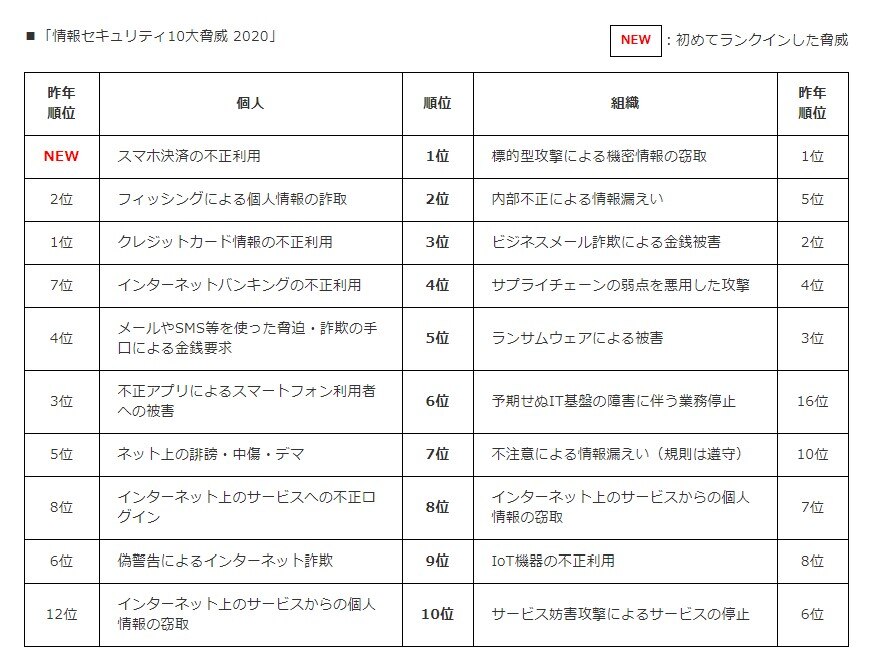

IPAが毎年公表している「情報セキュリティ10大脅威」では、組織に対する脅威として2016年~2020年と5回連続で第1位を維持しており、名実ともに「最大のセキュリティ脅威」と言えるでしょう。

(参考:IPA 「情報セキュリティ10大脅威 2020」 ※外部サイトより抜粋)

標的型攻撃の流れ

標的型攻撃の実現にはいくつかの段階があります。ここでは典型的な手段について、順を追って解説します。

攻撃の起点

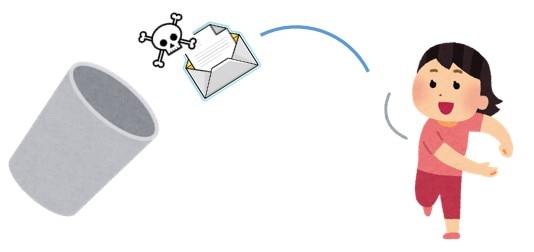

標的型攻撃は、対象となる組織・個人のパソコンに、悪意のあるソフトウェア=マルウェアをインストールすることが最初の目的になります。マルウェアをインストールさせるためにはいくつか手段があります。

- 「信頼できるアプリケーションである」と騙す

業務でやり取りされるメールを偽装した「標的型攻撃メール」にマルウェアを添付し、受信者を騙して実行させる方法です。標的型攻撃の7割以上が標的型攻撃メールを起点にしているとされています。中には数週間に渡ってメールをやり取りして信頼を得た後に、マルウェア付きメールを送付するという執拗な例もあります。

また近年では「水飲み場型攻撃」と呼ばれる手法で攻撃が行われる場合があります。これはよく訪れるWebサイトを攻撃して内容を改竄し、本来ダウンロードされるファイルに変えてマルウェアをダウンロード、インストールさせる手法です。既存アプリケーションの配布サイトが改竄される例もあり、安全と思ってダウンロードしたファイルが実は汚染されていた、ということがあります。 既存アプリケーションの脆弱性を利用する

OS・文書閲覧ソフトといったアプリケーションの脆弱性を利用し、マルウェアを強制的に実行する方法です。ゼロデイ攻撃(※アプリケーションの修正が間に合わないタイミングでの攻撃)と合わせると防御が間に合わない場合もあります。

標的型攻撃に使われるマルウェアは、大量配信されるウィルスとは異なり、その組織に向けて少しずつ内容を変化させたものが送付されることが多いため、アンチウィルスなどのシステム的防御をすり抜けやすい傾向があります。そのため受信者が受信・実行しても検知できず、通常のアプリケーションと同じようにパソコンにインストール・実行されてしまいます。

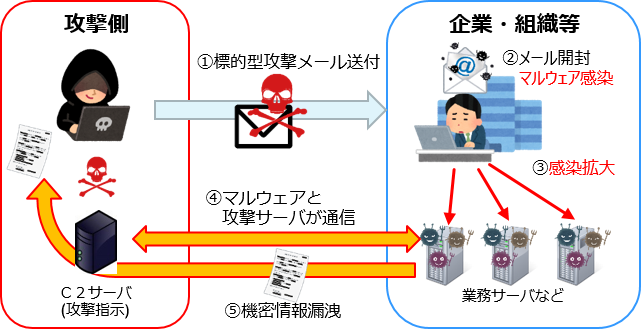

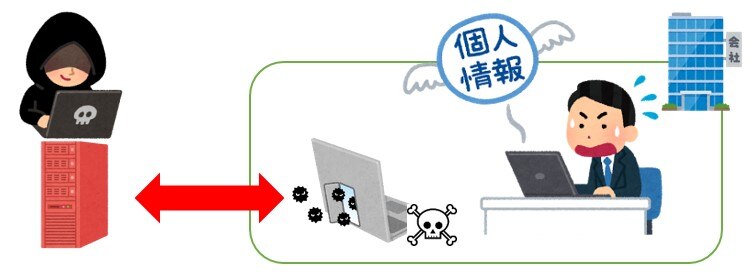

ネットワークへの浸透

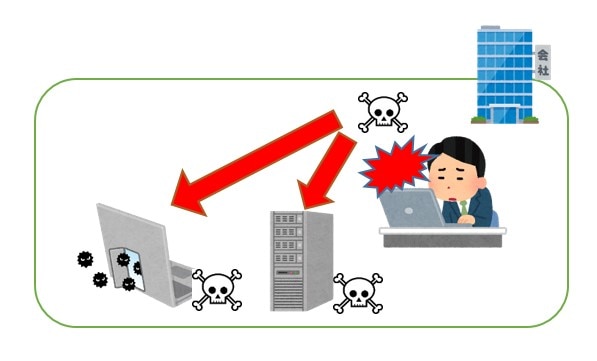

起点となったパソコンにインストールされたマルウェアは、まずそのパソコン内のアカウント情報などを洗い出します。そこで得られたアカウント情報を利用して、ネットワークで接続された周辺のパソコン・サーバ等に侵入を試みます。そのようにして次々とネットワーク内部に浸透し、最終的にはドメイン管理者権限の窃取を試みます。

外部ネットワークからの攻撃に対する防御と比べ、ネットワーク内部のセキュリティは利便性を重視して甘い事が多く、概ね1週間もあれば主要なアカウント、及びサーバの乗っ取りは完了すると言われています。

情報漏えい

こうして組織のネットワークに深く静かに入り込んだ後、やり取りされるメール、Webのアクセス、機密ファイル、新たに作成されたアカウントなど、組織のネットワークを流れる様々な情報を継続して「観察」します。他の組織をターゲットに標的型攻撃を仕掛ける目的で、メールのやり取りを解析し、宛先の情報、文章の細かいニュアンスなども取得します。

そのようにして取得した重要情報を外部に送信したり、場合によっては他の組織に対する標的型攻撃メールの送信そのものを実行する場合もあります。

マルウェアとやり取りして情報を受領、及び命令を発行するサーバをC2(Control and Command)サーバと呼びます。専用のサーバが用意されることが多いですが、攻撃をより発覚しにくくするため、SNSの投稿やクラウドのドキュメントサービスを経由する例もあります。

これらの活動は痕跡を隠しながら行われるため、一度ネットワーク内に浸透されると発見は非常に困難です。

標的型攻撃の被害を抑えるために

標的型攻撃の被害を抑える最も効率的な方法は、「標的型攻撃メール」による攻撃の発生を抑えることです。

前述の通り、標的型攻撃の7割以上が「標的型攻撃メール」を起点として開始されます。これは脆弱性を利用した攻撃手法よりも圧倒的に多い数字です。

セキュリティ対策として「OSやアプリケーションを最新にする」事は極めて重要です。しかし標的型攻撃を防ぐという点においては、それだけでは不十分であることを示しています。

またこの数字は、標的型攻撃において攻撃者が最初に狙うのは「添付ファイルを即座に開く/実行してしまうITリテラシーが低い利用者」であることも示しています。

ITリテラシーの向上には「教育」が大変重要です。

企業・組織に属する方がお持ちである「情報の質と量」及び「ITリテラシー」は千差万別です。しかし誰が攻撃を受けても結果的に組織内部に深く浸透することになるため、重要な情報を握る方だけではなく、組織の全員に広く正しい知識を浸透させる必要があります。

教育に当たっては、擬似的な標的型攻撃メールを送信して開封率などの状況を確認する「訓練」が効果的です。

どの程度メールを見分けることができるのか、どの程度の割合で開封してしまうのか、開封後の挙動は正しくできるかを把握することで、その後の教育方針などを明確にすることができます。

まとめ

標的型攻撃は最も脅威度の高いサイバー攻撃です。

その攻撃のほとんどは「標的型攻撃メール」と呼ばれる、内容を偽装したメールを起点に引き起こされます。

標的型攻撃の被害を抑えるには、標的型攻撃メールに対する訓練を行い、ITリテラシーの向上を図るのが効果的です。

アクモスでは、各種「標的型攻撃メール訓練ソリューション」をご提供しています。まずは2ヶ月間無料で体験できる“Freeプラン”をご利用いただき、訓練体験を通じて組織のセキュリティ意識改革に取り組んでみてはいかがでしょうか。