標的型攻撃メールとは? 標的型攻撃の脅威から資産を守るために

標的型攻撃メールは、攻撃者がサイバー攻撃の一種「標的型攻撃」を行うために、特定の組織や個人を対象に送信されるメールです。

猛威を振るう標的型攻撃の被害を抑えるには、標的型攻撃メールの手口を知り、情報セキュリティの管理体制を強化することが重要となります。

本記事では、標的型攻撃メールの実態と脅威について解説します。

目次[非表示]

- 1.標的型攻撃メールとは?

- 2.標的型攻撃メールの脅威

- 2.1.実際にあった標的型攻撃メールの例

- 2.2.メール内容偽装例

- 3.組織の信頼と資産を守る取り組みを

- 4.まとめ

標的型攻撃メールとは?

情報や金銭の窃取などを目的として、特定の企業や団体・組織、及びそれらに属する方々を対象に行われる攻撃を「標的型攻撃」と呼びます。(「標的型攻撃」についてはこちらの記事をご参照ください)

その「標的型攻撃」の起点として、攻撃者から送信される”悪意あるメール”が「標的型攻撃メール」です。

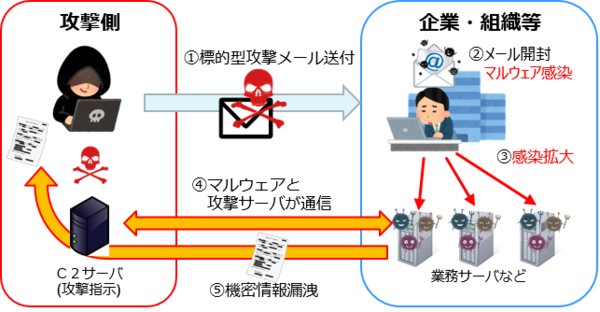

添付されたファイルの実行や、本文中のリンク先を経由して攻撃が行われることが多く、開封・実行することによりマルウェアに感染するなどの被害が発生します。

メールの内容は実に様々で、攻撃者はあの手この手で受信者を騙し、マルウェアの感染や機密情報の漏えいなどへ誘導しようとします。

標的型攻撃の実に7割以上が標的型攻撃メールにより引き起こされていると言われています。

標的型攻撃メールによる被害の発生イメージ

以前は府省庁や大企業といった大規模組織がターゲットにされやすいと言われておりましたが、近年では地方自治体や中小企業がターゲットにされるケースも多くなっています。(サプライヤーの弱点を悪用した攻撃)

標的型攻撃メールの脅威

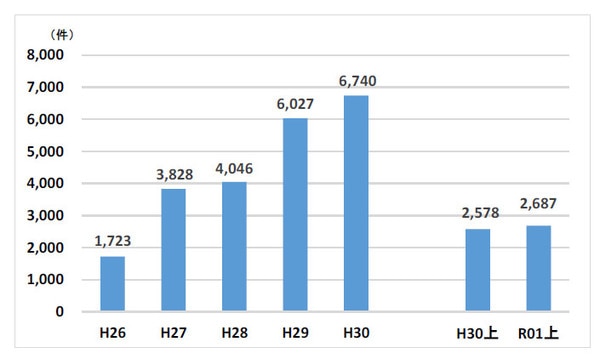

標的型攻撃メールの数は年々増加しています。警察庁の調べでは、平成26年に1,723件だった被害件数が平成28年には4,046件と2倍以上に増加、平成30年には約4倍にあたる6,740件にまで増加しています。

なおこの数字は氷山の一角とも言われています。データには含まれていない隠れた被害や攻撃も考慮すれば、実際の件数はまだまだ多いと考えられます。

(出典:「令和元年上半期におけるサイバー空間をめぐる脅威の情勢等について」より

標的型メール攻撃の件数の推移)

標的型攻撃メールの送信に先立ち、攻撃者は以下のような方法で攻撃対象の情報を収集します。

- 事前に入手した業務メールから業務に関する内容、メール文章の特徴などを収集

- ホームページなどから攻撃対象の組織構造、取引先などの情報を収集

収集活動で得た情報から、業務メールに似せたメールを偽装したメールを作成します。このため、いわゆる「迷惑メール」と比べると内容など違和感を覚えることが難しく、攻撃であることを察知しにくい傾向があります。特に業務で忙しい中では些細な違いに気づくことは難しく、気づいても見過ごす心理が働いてしまいます。

実際にあった標的型攻撃メールの例

- 人事担当を狙ったメール:

組織Aの人事担当に採用希望のメールを送信し、何度かメールのやり取りをした後、履歴書に偽装したマルウェアをメールに添付して送り付けた。 - 特定プロジェクトを狙ったメール:

組織Bのあるプロジェクト担当者に、そのプロジェクト名を冠したメールを送信し、見積書や設計書に偽装したマルウェアをメールに添付して送りつけた。 - 情報システム担当を狙ったメール:

組織Cの情報システム担当者宛に、海外出張中だった社長名を騙ってリモート接続用パスワードのリセットを依頼するメールを送信し、更新されたパスワードを使って内部ネットワークへ侵入した。

メール内容偽装例

送信者 |

実在する関係者に偽装。特に権限を持つ方 |

件名 |

過去に送信したメールに「Re:」を付けた返信などを偽装

「緊急」「急ぎで」など対応を急かす内容

|

本文 |

内容、署名などを事前調査で入手した情報を元に偽装 |

リンク |

実在するURLに近い内容を偽装

実在するサイトを改竄して誘導(水飲み場型攻撃)

|

添付ファイル |

本来の業務文書に近いタイトルを偽装 |

手口の巧妙化により、標的型攻撃メールの被害は年々拡大していますが、今後はAI(人工知能)を用いてますます巧妙になっていくだろうと言われています。

標的型攻撃メールの脅威は一過性ではなく、将来的にも大きいと言えるでしょう。

組織の信頼と資産を守る取り組みを

標的型攻撃メールによるリスクを抑えるためには、必要なセキュリティ対策を十分行った上で、標的型攻撃メールという攻撃の存在そのものを知ること、そして「安易にメール本文のURLをクリックしたり添付ファイルを開いたりしない」というセキュリティ意識の向上が重要になります。

必要なセキュリティ対策を十分に行うためには、日常的な対策が重要です。

具体的には、OSやアプリケーションを常に最新に保つ、重要情報は隔離したネットワークで管理する、などの対策が挙げられます。

しかしながら、標的型攻撃の7割以上が標的型攻撃メールから開始されるという現実は、攻撃者がまず狙うのは「添付ファイルを即座に開く/実行してしまうITリテラシーが低い利用者」であることを意味しています。これは同時にシステム的な防御を施すだけでは不十分であることを意味しています。

万が一、標的型攻撃メールによる情報漏えいが発覚した際には、まずは早急な状況把握が必要になります。情報部門などに連絡し、それ以上被害が拡大しない措置、あるいは証拠保全のための措置を行います。

事後対応が遅れるほど企業の信頼性低下や将来的なリスクを誘引する危険性が上昇します。早期の検知と初動対応は非常に重要です。

その後専門家などに依頼し、どの経路で侵入したのか、原因は何かといった抜本的な問題究明を行います。

標的型攻撃メールの存在周知と防御、及び万が一の際の事後対応については、継続的な教育が不可欠です。しかし文章や座学で「注意しよう」と言われても、実感が伴わないとその効果は薄くなりがちです。

擬似的な標的型攻撃メールを実際に送信し、その前後の対応を体感する「訓練」が効果的です。

現状のセキュリティ環境に不安はありませんか?

組織の信頼と資産を守るためにも、まずは組織内のITリテラシーの把握から始めてみてはいかがでしょうか。

まとめ

標的型攻撃メールは、特定の組織や個人がターゲットにされるサイバー攻撃です。

メール経由で巧みに接触を図られ、情報や金銭などの大切な資産の被害が増えています。

攻撃から組織の信頼と資産を守るためには、セキュリティ意識の向上をはじめ、実践型訓練によって攻撃に対する経験値を高めることが効果的な取り組みのひとつです。

アクモスでは、各種「標的型攻撃メール訓練ソリューション」を2ヶ月間無料で体験できる“Freeプラン”をご用意しております。まずは無料の訓練体験を通じて、組織のセキュリティ意識改革に取り組んでみてはいかがでしょうか。