【最新手口】ClickFix攻撃の仕組みと今すぐできる対策

アクモスセキュリティチームです!

パソコンを使っていると、「問題を修正するにはこちらをクリック」「確認のために操作を実行してください」などと表示されてしまうことがあります。

それは、「ClickFix(クリックフィックス)」というサイバー攻撃の入り口かもしれません。

この攻撃は、特別な知識がなくてもだまされてしまうほど自然に見えるのが特徴です。

しかも、ウイルス対策ソフトでは気づけないことも多く、世界中で被害が増えています。

目次[非表示]

「クリックして直す」は本当に安全?

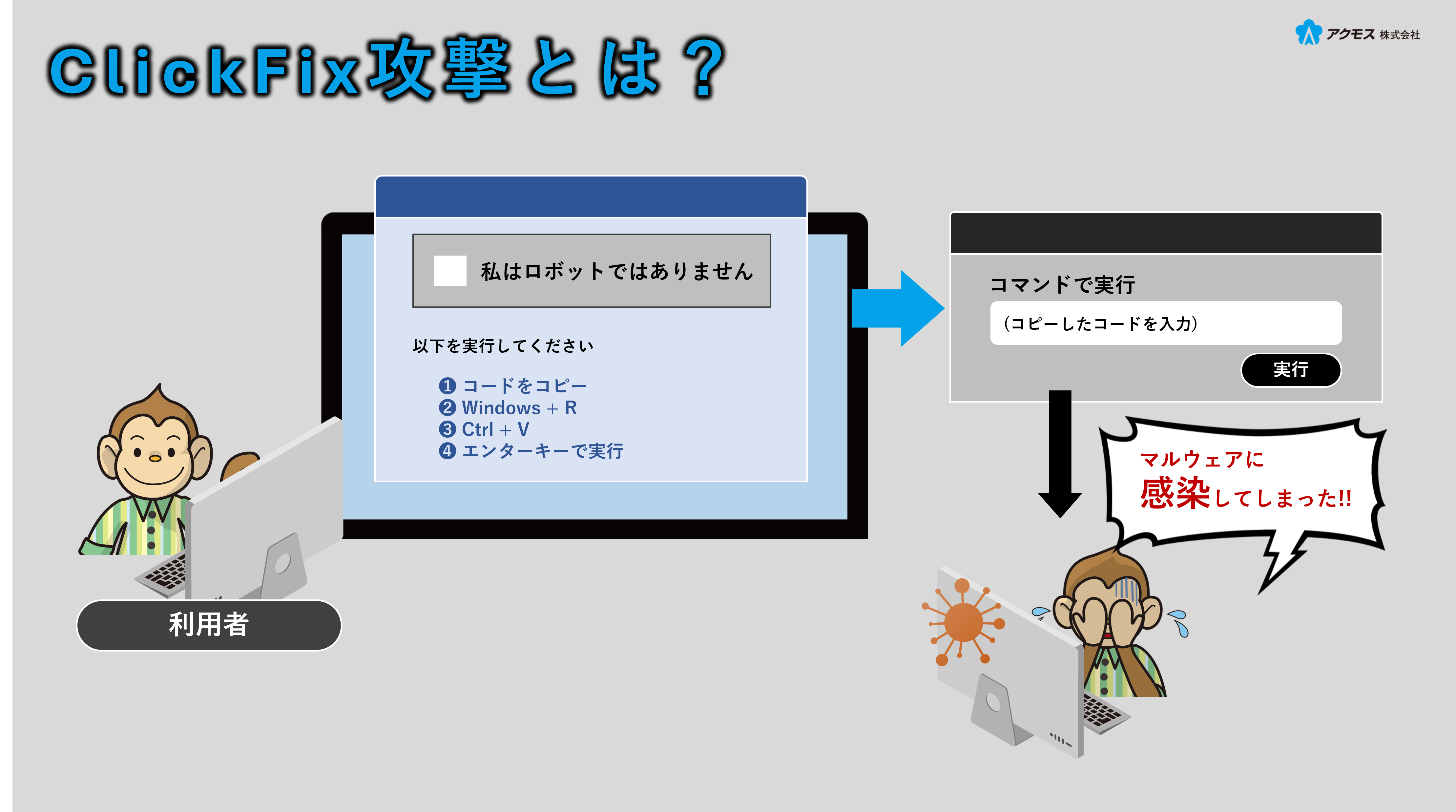

ClickFix攻撃は、一言でいえば“クリックや簡単な操作で相手を誘導し、不正な命令を実行させる”詐欺です。攻撃者はまず、まるで本物のようなウェブページを作り、あらゆる方法でユーザーを偽ページに誘導します。

その後、「セキュリティ更新」「認証の確認」「私はロボットではありません」といった表示を出して、利用者を安心させます。画面には、「Windowsのキー+Rを押してください」「この文字を貼り付けてEnterを押してください」といった指示が書かれていることもあります。

言われた通りに操作すると、実はその文字の中に悪意ある命令が隠れていて、パソコンの中で勝手に不正なプログラムが動き出します。つまり、見た目は「修正作業」でも、実際には攻撃者が用意したプログラムを自分の手で実行してしまうことになるのです。

だまされる理由 ― あまりに自然な誘導

この攻撃が厄介なのは、だまされても仕方がないほど自然に見える点です。

たとえば、検索で見つけた有名なソフトのダウンロードページにアクセスしたら、

- 「セキュリティ保護のため確認が必要です」と表示される

- 見慣れたマークやロゴ、丁寧な日本語の案内が並んでいる

という状況で、誰でも「正規のページだろう」と思ってしまいますよね。実際に、企業のIT担当者が「ネットワークツールをダウンロードしようとして感染した」という事例も報告されています。

このときも、ページに表示された「修正」ボタンを押したのがきっかけでした。デザインや文言が巧妙で、専門家でも見抜きにくいケースがあることを踏まえると、どの組織にとっても他人事ではありません。

背後で動く犯罪グループ

このClickFixを悪用している犯罪グループが確認されています。

アメリカの政府機関「CISA」や「FBI」も注意喚起を出しており、被害は医療・製造・教育など幅広い分野に広がっています。犯罪グループは、偽の修正画面からマルウェアを送り込み、パソコン内の情報を盗んだり、社内ネットワークに入り込んだりします。

その後、ファイルを暗号化して「解除したければ身代金を払え」と脅す、いわゆるランサムウェア攻撃へとつなげていきます。中には、盗んだ情報をネット上で公開すると脅す“二重の脅迫”を行う事例も見られます。

手法・手口の種類と特徴

「ClickFix」は言葉通り「クリックや簡単な操作で直すように見せかける」手口を指しますが、実態は複数の段階で進行することが多いです。

偽の画面で誘導する画面詐欺(ソーシャルエンジニアリング)

入口としては、利用者を偽のウェブ画面に誘導するケースが一般的です。例えば以下のようなものです。

- 正規サイトを模したログイン画面やエラーメッセージ表示

- reCAPTCHA風の認証を装った表示

- ブラウザやセキュリティソフトの“修正”/“更新”を装う表示

こうした画面で「この問題を解決するには次の操作をしてください」「認証失敗のため、別の手順を実行してください」と誘導が入ります。

コピー&ペースト実行型の誘導

誘導されたユーザーは、次のような操作を指示されることがあります。

- 「Windowsキー+R」を押すよう促し、実行ダイアログを出させる

- 表示された入力フィールドに、クリップボードの内容を貼り付け

- Enterキーを押して実行する

この手順自体はトラブル対応で使われることがあるため違和感が出にくいのですが、貼り付ける内容に PowerShell を利用した悪意あるコマンドやスクリプトが含まれていると、一気にマルウェアが導入されてしまいます。

この手法は、FBI/CISA 等の公的な勧告(「AA25-203A」)でも「ClickFix ソーシャルエンジニアリング技法」として挙げられています。

※ PowerShellは、Windowsに標準で入っている“コマンド操作ツール”で、マウスを使わずにキーボードで指示を出す「コマンドライン」という仕組みを使い、アプリの起動やファイル整理、作業の自動化などを行うことができます。

偽更新・ドライブバイ・ダウンロードとの組み合わせ

ClickFixだけでなく、以下のような手法と組み合わせて使われることがあります。

- 改ざんされた正規サイト経由で偽の更新ファイルを配布し、マルウェアをダウンロードさせる(ドライブバイ)

- 更新ファイル名や表示を、実際のソフト(例:FortiClient、GlobalProtect 等)に似せる偽装

実際の事例:どう使われたか

以下は、内部調査レポートや民間セキュリティ企業が報じた実例をもとに事例を紹介します。

事例A:医療機関に対する 犯罪組織 の攻撃

報道によると、2025年4月米国の透析クリニック運営企業が攻撃を受け、大量の患者データが流出するといった被害が確認されています。暗号化と情報流出を組み合わせた典型的な二重恐喝の形です。このケースで ClickFix が明確に入口だったとは断定されていないものの、同様の手口が複数のキャンペーンで使われているという報告があるため、関連が疑われる状況です。

事例B:組織の業務ソフトを偽る偽更新

複数の報告によれば、犯罪グループは正規ソフトの更新プログラムを装う手法を多用しています。たとえば、FortiClient や GlobalProtect といったVPN/セキュリティ製品向けソフト更新に見せかけた偽ファイルを配布し、それを実行するとバックドアが仕込まれるという手口です。

偽の更新ファイルにマルウェアを含ませておき、利用者が何の疑いもなく実行してしまうというのは、過去にも別のマルウェアで使われてきた典型的な手法ですが、最近は ClickFix と組み合わせた連鎖攻撃として再利用されています。

進化例:FileFix の登場

2025年以降、一部の攻撃では FileFix(ファイルフィックス) という手法が使われているとの報道が出始めています。

FileFixは、ユーザーに「アドレスバーに文字列を貼り付けて実行してください」と偽誘導し、ファイルパスっぽく見せた文字列を実は PowerShell コマンドとして動作させるというものです。

これにより、ClickFixよりもさらに自然な操作に見えながらも、同じようにマルウェアを導入することが可能です。

感染するとどうなるのか

感染すると、まずパソコン・PCの情報が調べられます。

どんなソフトが入っているか、どんなネットワークにつながっているか、どんなアカウントが使われているか――それらをまとめて攻撃者に送ります。

次に、システムを再起動しても感染が続くよう、設定を勝手に書き換えます。見た目は普通の名前に偽装されているため、気づかない人も多いです。さらに、盗んだパスワードを使って他のパソコンにも侵入します。リモート接続ソフト(リモートデスクトップやAnyDeskなど)を悪用して、社内全体に感染を広げていくのです。

最終的にはファイルが暗号化され、拡張子が変わります。画面には「データを元に戻したければ支払いを」と書かれたメモが残り、逃げ場を奪われてしまうのです。

企業ができる現実的な対策

では、どうすれば防げるのでしょうか。防ぐために大切なのは、特別な技術より日常の注意です。

見慣れない指示が出たときは、すぐに操作せず一度確認すること。また、管理者権限の乱用を避け、定期的なバックアップと復元確認を行いましょう。また、会社としては不審な通信を見つける仕組み(EDRなど)を導入しておくと、万が一の際も早期対応が可能になります。

さらに、「Windows+R」や「PowerShell」などの操作が本当に業務で必要かを見直し、不要であれば制限をかけることも有効です。

こうした地道な取り組みの積み重ねが、組織を守る大きな力になります。

予防・初動のヒント・ポイント

ここまでの説明をもとに、実務で使えるヒントを改めてまとめます。

怪しい更新/修正の誘導があったら一旦立ち止まる

修正や更新を促す画面で「コマンドを貼り付けて実行させる」ものはほぼ危険。まずは裏を疑い、スクリーンショットを残して閉じる。

クリップボードを使った操作指示には特に注意

「貼り付けて実行」は ClickFix の典型的誘導。無条件でやらないルールを設ける。

管理者権限を日常使用から切り離す

標準ユーザーで普段使いをし、管理者アカウントは必要な時だけ使う方式にすると、マルウェアが勝手に高権限を使う余地を抑えられます。

不審なダウンロード元をブロックする

DNS フィルタ、ウェブゲートウェイ、プロキシなどで、広告や改ざんサイトを遮断する。

多要素認証(MFA)を徹底

パスワードだけでは突破されやすいので、できるシステムには必ず MFA を追加。

定期バックアップ + 復元テスト

暗号化による被害に備えて、オフラインもしくは改ざん耐性のある形式で保存。復元できるかを定期的に確認。

ログの可視化と異常検知

PowerShell の不自然な挙動、AzCopy などのクラウド転送ツール、RDP/AnyDesk の急な利用などをモニタリング。

初動対応をシミュレーションしておく

万が一のとき、迷わず動けるように、ネットワーク隔離・ログ保全・パスワード変更・関係者連絡の流れをあらかじめ定めておく。

まとめ “一呼吸おく”ことが最大の防御

ClickFix攻撃は誰でもだまされ得る手口です。しかし逆に言えば、ほんの少し立ち止まるだけで多くの被害は防げます。

画面に「修正」「更新」「確認」と表示されたら、「本当に必要な操作か?」と一度考える習慣を持ちましょう。

焦らず、慌てず、少し立ち止まること。それが、あなたと会社のセキュリティを守る一番の方法です。

―――

ClickFix攻撃の入口・きっかけとしても使われるのが、標的型攻撃メールです。

見た目は社内連絡や取引先からの通知のように見えますが、リンク先には「問題を修正してください」といった偽の案内が仕込まれています。こうした手口は、技術的な防御だけでは完全に防ぐことが難しく、社員一人ひとりの注意力と教育が欠かせません。

アクモスでは、ITセキュリティ・標的型攻撃への社員教育に最適なサービスをご提供中です。もし「うちも対策を見直したい」「社員教育をもっと実践的にしたい」と感じたら、ぜひお気軽にご相談ください!

参考資料

📄 CISA (Cybersecurity & Infrastructure Security Agency)『#StopRansomware: Interlock July 22, 2025』

実際の攻撃事例をもとにした訓練を体験し、自社の脆弱性を可視化してみませんか?

「うちでもやってみたいけど、いきなりは不安…」

そんな企業様に向けて、無料デモ体験や資料ダウンロードもご用意していますので、サービスサイトなどぜひご確認ください!

<アクモスのセキュリティサービス紹介>

標的型攻撃メール訓練サービスの概要

<アクモスのセキュリティサービス紹介>

TMT3ヶ月プラン・料金の詳細

<資料で検討したい場合>

サービス資料のダウンロード

<問い合わせしたい場合>

お問い合わせ・導入相談

<2ヶ月間無料で体験できる無料プランで試してみたい場合>

Freeプランのお申込みはこちら