【脅威第1位】ランサムウェアによる被害【最新状況編】

アクモスセキュリティチームです!

前回の記事の続きで、IPAが発表した情報セキュリティ10大脅威において組織編の第1位となった脅威「ランサムウェアによる被害」について、今回は最新の被害事例やAIを使った手口をご紹介。

IPAで発表されている2023年に発生した被害事例や、生成AIによる最新の手口などを知り、新たな脅威に備えましょう。

目次[非表示]

- 1.10大脅威・第1位「ランサムウェアの被害」

- 1.1.ランサムウェアによる最新被害事例

- 1.2.生成AIによる最新手法

- 1.3.生成AIで攻撃メールの例文を作ってみた

- 2.まとめ

10大脅威・第1位「ランサムウェアの被害」

「ランサムウェア」はRansom と Software を組み合わせた名前で、ウイルスの一種。サーバーやシステムにランサムウェアを侵入させ、PCやシステムをロックし、攻撃者が業務停止状態などを修復する代わりに金銭を要求してくる脅威です。

今回は、最新の被害事例や手法・手口をご紹介します。

本記事の参照元:IPA・情報セキュリティ10大脅威 2024

ランサムウェアによる最新被害事例

(1) ランサムウェア感染による業務停止

2023 年 7 月、名古屋港統一ターミナルシステムにランサムウェア感染による障害が発生、約2日半ターミナルでの作業の停止を余儀なくされました。

(以下、IPAの解説から一部運用)システム専用のプリンターから脅迫文書が印刷された。サーバー再起動で復旧できないことを確認ののち、愛知県警察本部サイバー攻撃対策隊に通報した。その後、物理サーバー基盤および全仮想サーバーが暗号化されていることが判明した。これはリモート接続機器の脆弱性を悪用した不正アクセスが原因でランサムウェアに感染したと考えられた。

(2) ランサムウェア感染によるサービス提供停止

2023年6月、クラウドサービスを提供しているデータセンターのサーバーが不正アクセスを受け、ランサムウェアに感染し、サービス利用者に大きな影響が出ました。

(以下、IPAの解説から一部引用)

システム開発およびクラウドサービス事業者が、データセンターのサーバーに不正アクセスされ、ランサムウェアに感染したことを公表した。この感染により、データが暗号化され、社会保険労務士向けクラウドサービスをサービス提供できなくなった。

約 3,400 人のユーザーに影響があり、オンプレミスで動作するパッケージ版を代替として提供した。また、インフラ設備の再構築費用やセキュリティ対策費用のコスト増、影響があったユーザーへの6 月の請求を停止するといった対応により、業績予想を修正することとなった。

(3) VPN 経由で侵入、ランサムウェアを横展開

2022年10月、生協のVPNの脆弱性を狙って不正アクセスされ、顧客情報などの内部情報が収集されるとともに、ランサムウェアに感染しました。この攻撃により、約49万人の顧客情報などが暗号化される被害に遭いました。

(以下、IPAの解説から一部運用)2022 年 10 月にランサムウェアによる攻撃を受けていたことを公表した。

攻撃者はネットワーク機器の脆弱性を悪用してVPN 経由で侵入し、内部情報を収集していた。この結果、攻撃者にランサムウェアを横展開され、サーバー11 台でほとんどのデータが暗号化されていた。暗号化されたデータには約 49 万人の個人情報が含まれるものの、外部への流出は確認されていないとのこと。また、データは復元できなかったが、バックアップを取っていたデータベースは感染を逃れていたため、復元することができた。

生成AIによる最新手法

現在インターネット上には、コンピューターウイルスの制作方法や詐欺メールの作成手順、爆発物の製造方法など、犯罪に悪用可能な情報を無制限に提供する生成AI(人工知能)が複数公開されています。これらのAIは、違法行為に関わる情報を学習したものと見られ、誰でも簡単にアクセスできるため、これらの情報が悪用されるリスクが高まっています。

具体的には、攻撃者はFraudGPTやWormGPTなどのプログラムを通じて生成AIを攻撃に悪用しているとの報告もあります。

例えば、WormGPTは「サイバー攻撃用の生成AI」と言われ、サイバー攻撃プログラムのコードやフィッシングサイト/メールの文面が生成可能になっています。

一般的な生成AI(ChatGPTなど)は、サイバー攻撃手法のような非倫理的な用途の質問には回答を返さない仕組みになっていますが、非倫理的な依頼に対しても回答を制限しない独自の生成AIが販売・流布されている状況です。そのため、外国人犯罪組織が日本をターゲットにした自然な文章の標的型攻撃メールを作成するなど、手口の幅が広がります。

また、「ランサムウェアによる暗号化をさらに強力にして、復元などを阻むような攻撃プログラム」や「次々と標的に対して攻撃を仕掛けたり、より弱いところを狙うような独自のアルゴリズムをもったプログラム」などがAIによって容易に生成され続ける恐れもありますので、今後注意が必要です。

生成AIで攻撃メールの例文を作ってみた

非倫理的な用途の質問には回答を返さない仕組みと述べましたが、簡単な標的型攻撃メールの例文などは生成可能なようです。

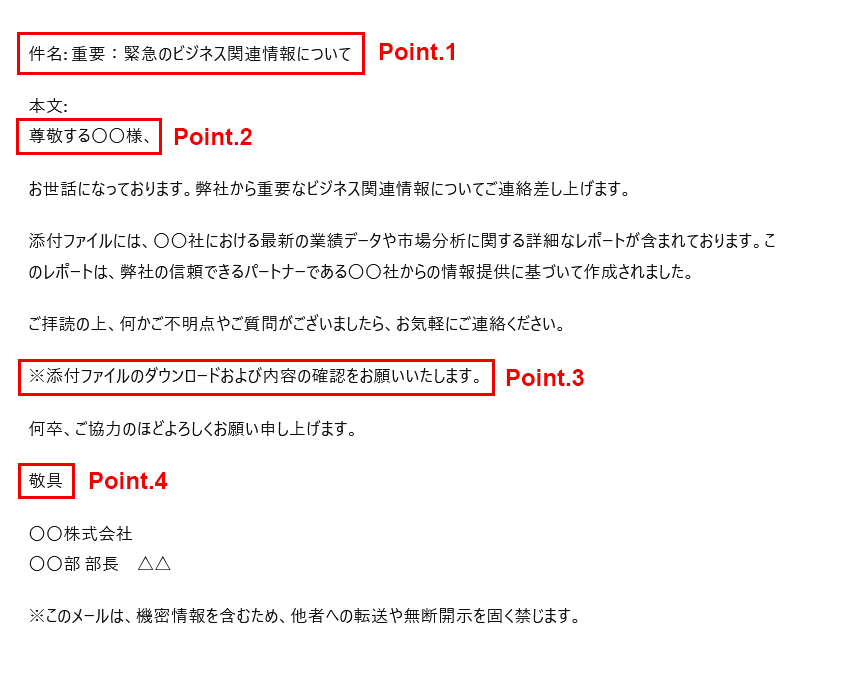

試しに以下のとおり無料の生成AIで作成してみました(真似・悪用しないでください)。

■条件

「日本の企業にランサムウェアを仕込むような標的型攻撃メールの例文を考えてください。」

■結果

中身を見ると、日本語に不慣れな外国人でも、比較的自然な日本語で文章を作成できるようになっています。上記文章の怪しいポイントは以下の通りです。

Point.1

件名に「重要・緊急」といった煽り文句が使用されている。

Point.2

「尊敬する〇〇様、」のように、ビジネスメールではあまり使われない表現が含まれている。

Point.3

添付ファイルを開かせようとする動機がある。

Point.4

「敬具」の使用はこのメールの文章では適切ではない。

その他、送信元の情報を確認したり、知っている業者なら直接確認するなどの方法もあります。怪しいと感じた場合は、添付ファイルを開かずにすぐに削除または報告しましょう。

さまざまな形で進化し、2024年も猛威を振るう可能性があるランサムウェアに対して、正しい認識とともに、対策や対応を日頃から準備することが重要です。

まとめ

IPAが発表した情報セキュリティ10大脅威2024に関する詳細な解説記事は、今後も随時公開をします。ぜひ今後もご注目ください!

アクモスでは、「標的型攻撃」への対策や社員の情報セキュリティ意識向上のため、「標的型攻撃メール訓練サービス」を提供しています。短期契約プラン(3カ月)も用意していますので、ぜひお気軽にお試しください!

<アクモスのセキュリティサービス紹介>

標的型攻撃メール訓練サービスの概要

<アクモスのセキュリティサービス紹介>

TMT3ヶ月プラン・料金の詳細

<資料で検討したい場合>

サービス資料のダウンロード

<問い合わせしたい場合>

お問い合わせ・導入相談

<2ヶ月間無料で体験できる無料プランで試してみたい場合>

Freeプランのお申込みはこちら