年末年始は魔のタイミング!長期休み明けのセキュリティ事故を防ぐ

アクモスセキュリティチームです!

2025年もあとわずか、いよいよ仕事納めに向けたカウントダウンが始まりましたね。オフィスでは年末の挨拶が交わされ、「あとは仕事納めを迎えるだけ」という雰囲気の方も多いのではないでしょうか。

一方で、セキュリティを担う立場から見ると、この時期は少し気が重くなるタイミングでもあります。というのも、年末年始やゴールデンウィークなどの長期休暇は、サイバー攻撃が最も増えやすい時期だからです。

セキュリティ業界ではこの期間を「魔のタイミング(Evil Timing)」と呼ぶこともあり、特に注意が必要な期間として位置づけています。

「なぜ、わざわざ休み中を狙うのか?」

「休み明けに出社したら、システムが止まっていた…なんて事態を防ぐには?」

本記事では最新動向を踏まえながら、長期休暇前後に必ず注意・確認しておきたいポイントをできるだけわかりやすく解説します。

目次[非表示]

なぜ長期休暇が「魔のタイミング」?

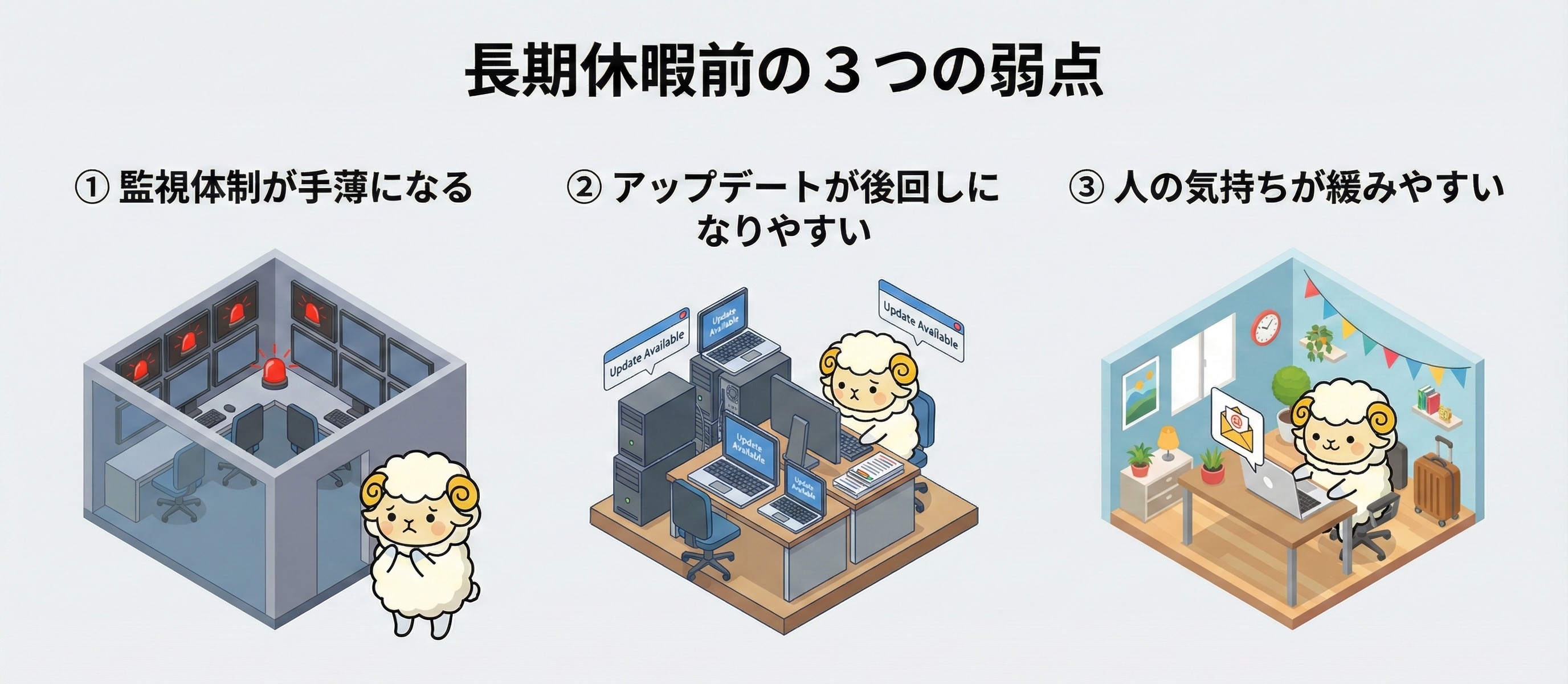

サイバー攻撃者の行動はとても合理的です。彼らにとって長期休暇は、「成功しやすく、見つかりにくい」絶好のチャンスです。そこには、組織が抱える3つの「弱点」が関係しています。

① 監視体制が手薄になる

多くの企業では、休日になると情報システム部門やセキュリティ監視チーム(SOC)の体制が縮小されます。ある調査(※1)では、週末や祝日にセキュリティ人員を半分以下に減らす企業は全体の約78%にのぼります。

攻撃者はこの「警備員がいない時間」を熟知しているのです。

平時なら、システムに侵入して怪しい動きをすれば、数分〜数時間以内に検知・遮断されます。しかし、休暇中なら数日間、誰にも気づかれずに作業を継続できます。この間に、彼らは社内ネットワークを隅々まで探索し、最も価値のあるデータがどこにあるのかを特定し、確実に「身代金(ランサムウェア)」を要求できるポイントまで準備を整えてしまいます。

② アップデートが後回しになりやすい

OSやソフトウェアの不具合(脆弱性)を修正するプログラム(パッチ)は、休暇中であってもお構いなしに発表されます。

例えば、12月30日に深刻な欠陥が見つかった場合、担当者が不在の組織では、1月の仕事始めまで「鍵が壊れたドア」を放置しているのと同じ状態になります。

攻撃者は世界中を自動でスキャンし、「開いたままのドア」を見つけるとすぐに侵入してくるのです。

③ 人の気持ちが緩みやすい

人の心理も大きく影響しています。

休暇前: 「年内にこの仕事を終わらせたい」という焦り。

休暇明け: 休み明けの「残った、溜まった仕事を片付けなきゃ」というプレッシャー

この状態では、メールの確認もつい雑になりがちです。

攻撃者は、私たちが最も「うっかり」しやすい瞬間を、カレンダーを見て正確に狙い定めています。特に休み明けの朝は、誰しもが注意力が散漫になりがち。そこに巧妙な標的型攻撃メールやフィッシングメールを紛れ込ませるのが、彼らの常套手段です。

今そこにある「脅威」

特にこの年末年始は、例年以上に警戒が必要です。技術の進歩によって攻撃手法が多様化し、加えて人の心理を巧みに突くソーシャルエンジニアリング攻撃も、これまで以上に巧妙になっているためです。

生成AIによる「自然すぎる詐欺メール」

かつての詐欺メールといえば、「日本語が少し不自然」「フォントが怪しい」といった違和感で見抜けるものが多くありました。

しかし今は、生成AI(ChatGPTなど)の悪用により、違和感のない件名、丁寧な文章、ビジネスとして成立している内容。

「新年のご挨拶」

「システムメンテナンスのお知らせ」

こうしたメールは、文章だけで見抜くのがほぼ不可能になっています。

自社が攻撃の踏み台にされるリスク

IPA(情報処理推進機構)が注意喚起しているのが、自社のネットワーク機器が乗っ取られ、他社への攻撃の「踏み台(中継台)」にされるケースで、これを「ORB(Operational Relay Box)」と呼びます。

自社の情報が盗まれるだけでなく、取引先に被害を与えてしまう可能性もあり、「攻撃の拠点」として利用されること自体が企業にとって致命的なリスクなのです。

重要な脆弱性

2025年12月、マイクロソフト社などからいくつか重要なセキュリティ更新プログラムが発表されています。

参考:Microsoft 製品の脆弱性対策について(2025年12月)

これらの脆弱性を悪用された場合、攻撃者によってパソコンを制御されるなどの被害が発生するおそれがあります。

「システム」以上に狙われているのは「人」

ここで、2024年と2025年に発生した大きな事故を一つ振り返ってみましょう。

■2024年

出版大手企業が大規模なランサムウェア攻撃を受け、サービス停止に追い込まれた事案です。この攻撃で異常が発覚したのは「土曜日の未明(早朝)」でした。

管理者が不在の、最も対応が遅れる時間を狙って一気に破壊活動を行う。これは攻撃者がカレンダーを熟知して実行したものです。

そして、こうした大規模な攻撃の「最初の一歩」は、技術的なハッキング(システムの穴を突くこと)だけではなく、たった一人の従業員がうっかり開いてしまった一通のメールから始まることもあります。

■2025年

飲料大手グループでは、2025年4月、国内外のシステムがサイバー攻撃を受け、商品の出荷や物流に甚大な影響が出ました。

この攻撃は、「サプライチェーン(供給網)」を狙ったものと言われています。一箇所のシステムが止まることで、グループ全体の生産・物流が麻痺してしまいます。

特に長期休暇の前後や新シーズンの物流が混み合う時期にこうした攻撃を受けると、その経済的損失は計り知れません。

これらの事例が共通して示しているのは、「攻撃者は、攻撃成功の確率を上げるとともに、企業が最もダメージを受けるタイミングと場所を正確に狙ってくる」という事実です。

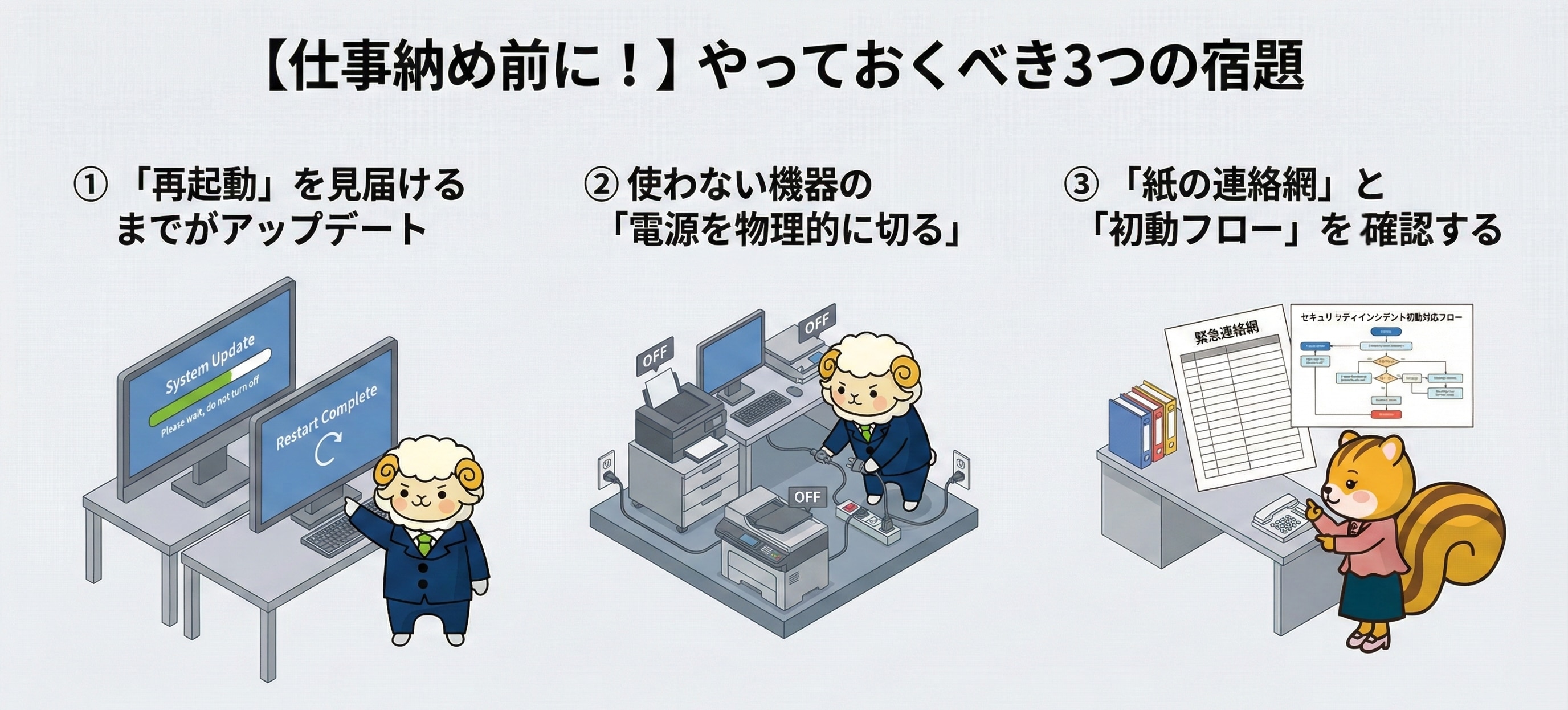

【仕事納め前に!】やっておくべき3つの宿題

安全に新年を迎え、休み明けに「やっておいてよかった」と胸をなでおろすために、仕事納めの日の「最後の15分」で完了する、具体的な3つの対策をご紹介します。

① 「再起動」を見届けるまでがアップデート

Windowsや、普段使っている業務ソフト(Adobe、ブラウザなど)から「更新のお知らせ」が来ていたら、面倒がらずにすべて終わらせましょう。

ここで最も重要なのは、必ず「再起動」まで行うこと。

多くの人が「更新してシャットダウン」を選んでそのまま帰ってしまいますが、これではパッチの適用が不完全なままになるケースがあります。一度再起動して、正常にデスクトップ画面が表示されるのを確認してから電源を切る―― パソコンを最新の状態に保つためには、このひと手間が欠かせません。

② 使わない機器の「電源を物理的に切る」

休暇中に使用しないパソコン、プリンター、スキャナー、そして一部の社内サーバー。これらはすべて、電源をオフ(可能ならコンセントから抜く)にしましょう。

「電源が入っていない機器はハッキングされない」

これは非常にシンプルですが、世界最強の防御策です。電源を切ることで、先ほどお伝えした「自社機器が他社への攻撃の踏み台にされるリスク(ORB化)」も物理的にゼロにできます。

③ 「紙の連絡網」と「初動フロー」を確認する

万が一、休みの最中に自宅で「会社がサイバー攻撃を受けたらしい」というニュースを見たら、あるいは担当者から連絡が来たらどうするべきでしょうか。

慌てないためにも「誰に連絡すべきか、誰が最終的な判断(システムを止める、公表するなど)をするのか」を記した連絡網を準備しましょう。

ポイントは、「紙に印刷して手元に置く」か「スマホに保存する」ことです。攻撃を受けて社内ネットワークが止まれば、社内のポータルサイトにあるマニュアルは見ることができません。パニックにならないための準備こそが、被害を最小限に抑えるポイントです。

休み明け、その「1通」を開く前に思い出してほしいこと

いよいよ年が明けの仕事始め。受信トレイには、迷惑なものも含むメールが溜まっています。「早く返信して、通常業務に戻らなきゃ」というプレッシャーが判断力を鈍らせます。

ですが、その中に一通でも「あれ?」と思うものがあれば、迷わず手を止めてください。

- いつもと送り主の表示名が少し違う。

- 心当たりのない「請求書」や「お見積り」というタイトル。

- 「至急確認してください」という、不安を煽るような言葉。

その数秒の「違和感」が会社とあなたのキャリアを守ることになります。

まとめ:安全な2026年をスタートさせるために

年末年始や長期休暇に訪れる「魔のタイミング」は、毎年必ずやってきます。しかし、そのリスクは事前のちょっとした準備と、社員一人ひとりの意識によって、大きく下げることができます。

あらためて、仕事納め前に確認しておきたいポイントは次の3つです。

- パッチを適用し、必ず再起動する。

- 使わない機器は電源を切り、可能であればコンセントを抜く。

- 緊急時の連絡先をスマホなど手元で確認できるようにしておく。

この3つをしっかり終えておけば、安心して新年を迎えることができます。

アクモスでは、2026年も皆さまのセキュリティを支える多様なソリューションを提供してまいります。その中でも、今回お伝えした「人の心の隙」を埋めるために有効なのが、アクモスの標的型攻撃メール訓練サービスです。

無害な訓練用メールを実際に受け取ることで、

- どの程度の割合でリンクをクリックしてしまうのか

- 万が一開いてしまった場合に、正しく報告できるのか

といった点を可視化し、実践的な気づきを得ることができます。

「自社のセキュリティレベルを一度確認したい」 「社員の意識をもう一段引き上げたい」

そのようにお考えの企業様は、どうぞお気軽にご相談ください!

アクモスは皆さまのビジネスを安全面から支えてまいります。新しい年も、どうぞよろしくお願いいたします。

引用・参照元

📄 ※1:Semperis "Ransomware Holiday Risk Report 2025"(休日におけるSOC人員体制の調査)

📄 IPA(情報処理推進機構)「長期休暇における情報セキュリティ対策」

📄 IPA「2024年度 年末年始における情報セキュリティに関する注意喚起(ORBリスク)」

<アクモスのセキュリティサービス紹介>

標的型攻撃メール訓練サービスの概要

<アクモスのセキュリティサービス紹介>

TMT3ヶ月プラン・料金の詳細

<資料で検討したい場合>

サービス資料のダウンロード

<問い合わせしたい場合>

お問い合わせ・導入相談

<2ヶ月間無料で体験できる無料プランで試してみたい場合>

Freeプランのお申込みはこちら