2023年重大セキュリティ事件4選!悪意ある情報流出事例から学ぶ

アクモスセキュリティチームです!

2023年を振り返ると、新型コロナウイルスの5類移行に伴い、アフターコロナを迎え、社会の様相が大きく変わった年でした。ICT・テクノロジー分野では、生成系AIの台頭がビジネスやマーケティングに大きな影響を与え、さらに世の中が飛躍的に変化しています。

この急速な変化の中でセキュリティ面では新たな脅威が次々と発生しており、特にランサムウェアを用いたサイバー攻撃やサプライチェーン攻撃など、外部からの攻撃が拡大しています。特に日本国内では、内部不正や個人情報の持ち出しといった内的要因による情報漏えいによる被害が目立ちました。

今回は、2023年に実際に発生した【悪意ある】内部要因による情報漏えい事故の概要とその原因を解説いたします。これらの事例を、同様の被害を未然に防ぐための対策の検討材料にしていただければ幸いです。

目次[非表示]

内部要因による情報漏えい事故とは?

内部要因による情報漏えいとは、ランサムウェアなど外部からのサイバー攻撃以外の原因で発生する「従業員などの人的要因により、意図的・意図的ではないにかかわらず、会社の資産となる情報や個人情報などが外部に漏えいすること」です。

情報漏えいが発生すると、会社の機密情報や顧客情報、収集した個人情報などが外部に流出し、金銭的被害や信用失墜など、事業運営に大きな影響を与えてしまいます。

内部要因による情報漏えいの典型的な原因として以下の事例が挙げられます。

USBの紛失

携帯したUSBメモリがなくなることにより情報が漏えいする可能性があります。

メールの誤配信

誤って重要な情報を送信することで、外部に情報が流出する危険性があります。

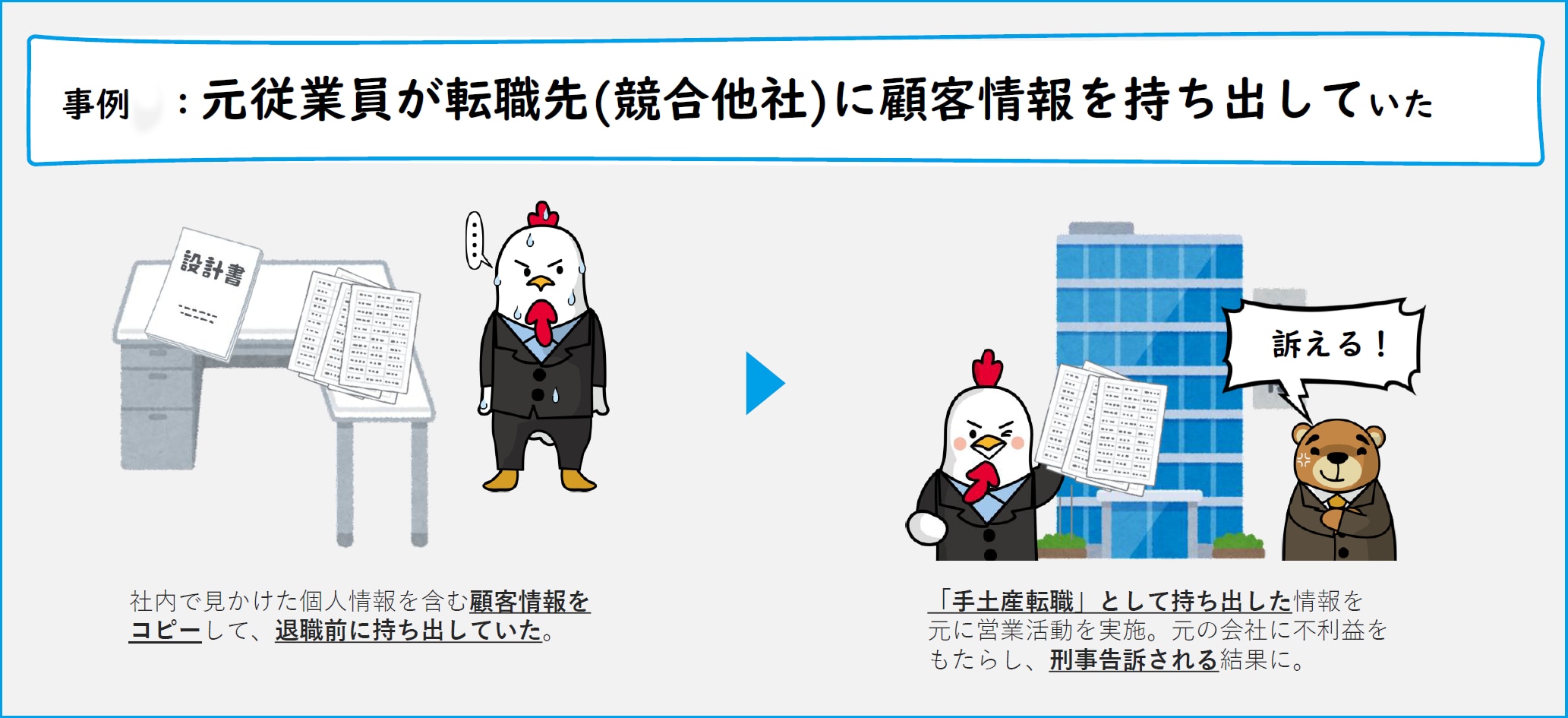

顧客情報の持ち出し

従業員が顧客情報を不正に持ち出すことで、機密情報が外部に漏れる可能性があります。

個人情報の売買

従業員が個人情報を不正に売買することで、外部に機密情報が漏えいする危険性があります。

情報漏えいは、セキュリティルール・体制・監視の強化やツールの導入などである程度防げますが、それでも2023年には悪意ある情報漏えいによる被害が大企業などでも目立ち、防ぐことの難しさを物語っています。

ただ、まずは多数の事例の原因などを知ることで、事前の対策や対応策を講じることができ、被害を最小限に抑えられます。情報漏えいに対する警戒心を高め、対策の検討材料として、様々な事例をご覧ください。

厳選・2023年に発生した情報漏えい事故4件

[1]名刺データを不正に転職先側に提供した事件

概 要 |

内 容

建築関連の人材派遣会社で働く男性が、転職直前の2021年6月、転職先のグループ会社の社員に、転職元の名刺情報管理システムへのログインIDやパスワードをチャットアプリで共有。これにより、転職先に営業先の名刺データが閲覧可能となり、不正に提供されました。

膨大な数の名刺データが保管されている同システムでは、共有されたIDやパスワードを利用すれば全データにアクセス可能で、この情報は転職先で営業活動に使用され、実際に成約も成立していたとのことです。

名刺は第三者に渡すことが前提であり、情報が非公知性の要件を満たす可能性が低いとの見解であったため、視庁は今回、情報が「営業秘密」に該当しないと判断。不正競争防止法の適用ではなく、個人情報保護法の適用による逮捕となりました。

影 響

信用の失墜や営業機会の損失、など

原因・対策(推測)

社内システムを担当していた男性が退職した後も、同じID・パスワードで管理し続けた

→定期的なログイン情報の変更や2段階認証の導入など

社外からアクセス可能であった

→社外ネットワークからのアクセスを不可

[2]情報の持ち出しによる約900万件の顧客情報流出

概 要 内容:元派遣社員が約900万件の個人情報をUSBなどで持ち出し不正に流出 |

内 容

大手移動通信事業社の子会社で、コールセンターのシステム保守管理を担当していた元派遣社員による流出事件。少なくとも2013年から2023年1月までの期間、59の企業・自治体が管理する氏名や電話番号などの個人情報をUSBメモリーにダウンロードして不正に持ち出していたとのことです。

同社は私物の記録媒体の持ち込みを禁止していましたが、保守作業用の端末でこれが可能であり、アクセス権限があればデータのダウンロードが可能でした。更に、不正な操作を検知して管理者に警告するシステムがなく、作業ログも定期的に確認されていなかったようです。

実はこの問題は、社内調査が昨年4月から行われていたにもかかわらず、対策が講じられずにいたことが判明。元派遣社員は昨年4月以降も自由に個人情報を持ち出し続け、その情報管理の不備が被害を拡大させたともいえます。

影 響

情報流出により、自治体などの顧客の信用が失墜する。また、顧客の顧客が被害を受ける可能性がある。

顧客であった「健康食品、化粧品、自然食品を扱う会社」は、約400万件の個人情報が漏えいした可能性があると発表した。

原因・対策(推測)

アクセス権限があればUSBなど外部記録媒体にダウンロード可能であった

→外部記録媒体への複製自体を禁止、アクセス権限の見直しなど

社内の不正作業に対する監視不足

→自動的に作業ログなどを監視し、異常作業などを検知する仕組みの導入

アクセス権限の付与が不適切

→アクセスできる従業員の見直し、教育など

社内的な情報管理不足。外部から指摘された後も自由に情報を持ち出せる状態だった

→不正流出が少しでも疑われた時点で即に調査・対応を実施

[3]前職の営業秘密情報を不正に持ち出し、元大手商社社員が逮捕

概 要 内容:大手総合商社の元社員が、前職の勤務先から約5万件の機密情報を不正流出 |

内 容

転職元である前職の営業秘密を不正に入手したとされており、5万ファイル以上のデータを持ち出していたことが判明した情報漏えい事件。同僚のログイン情報を利用して、元職場のデータベースに不正ログインし、取引台帳など3つのファイルを不正に取得したとされています。

元職場では、流出者が転職する際に内部情報の持ち出しを防ぐため、在職中も誓約書を提出させていました。さらに、転職先の会社でも前職の業務に関わる情報を持ち込まないように注意を呼びかけ、入社前に誓約書に署名をさせていました。

ところが、流出者は元職場に在職中にデータベースから不正に情報を取得し、転職先においてその情報を他の社員に見せていました。転職先では、その情報が活用・共有されることはなかったとのことです。

影 響

元職場、転職先両方の信用失墜、営業機会の損失、機密情報の流出などに繋がる

原因・対策(推測)

営業秘密情報へのアクセスが容易であった

→営業秘密へのアクセス権限を限定

不自然なアクセスを検知する仕組みがなかった

→アクセスログなどを監視し、異常アクセスなどを検知する仕組みの導入

アクセス権限の付与が不適切

→アクセスできる従業員の見直し、教育など

秘密保持契約したとしても、悪意ある情報流出を防ぐことが難しい

→情報管理体制の強化・教育の徹底。手口の理解、情報管理の徹底、アクセス権限の見直し、ログの収集・検知、退職者の動向調査など総合的な対応が必要。

[4]元勤務先に不正アクセス、取引先に誹謗中傷を流布

概 要 内容:元勤務先の経費精算システムに不正アクセスし、経費精算の状況などを不正にダウンロード |

内 容

元勤務先の企業の経費精算システムに不正にアクセスし、不正アクセス禁止法違反容疑で逮捕された事件で、元勤務先の総合商社の経費精算システムに不正にアクセスし、経費精算状況などを取得。IDやパスワードは、男性がかつて同社の経理担当だった時に作成したテストアカウントであり、そのアカウントが残ったままだったため、アクセスが可能であったとのことです。

また、同社の取引先の従業員に対して、「不正経理をしており、会社の金で豪遊している」といった誹謗中傷を含むメールを送信していました。メールには不正アクセスで入手したとみられる飲食店の領収書データが添付されていたとのことです。

不正アクセスおよび誹謗中傷の理由は「恨みを晴らしたかった」と個人的な感情によるものでした。

なお、誹謗中傷メールを送る際に送信元の特定を困難にする匿名化ソフト「Tor」(トーア)を使用していたため、送信者の特定に難航したが、システムに不正アクセスした際のIPが男性の自宅からのIPと一致したため、男性の犯行と判明しました。

影 響

会社・取引先双方の信用を失墜させる行為

原因・対策(推測)

クラウドシステムのテストアカウントが残っていた

→退職者のアカウントだけでなく、テストアカウントも徹底削除

→アカウント自体の管理の徹底(誰が何のアカウントを持ち、利用状況はどうか、など)

以前から社内で問題行動を起こす人物による犯行だった

→社内でトラブルを起こす人物を把握し、社内情報へのアクセス状況などを把握する

まとめ

以上のとおり、2023年に実際に起こった内部要因による情報漏えい事件をご紹介しました。

これらの事例はすべて悪意ある不正アクセスや情報流出によるものですが、意図しない形で企業情報が漏えいするケースも多く見受けられました。

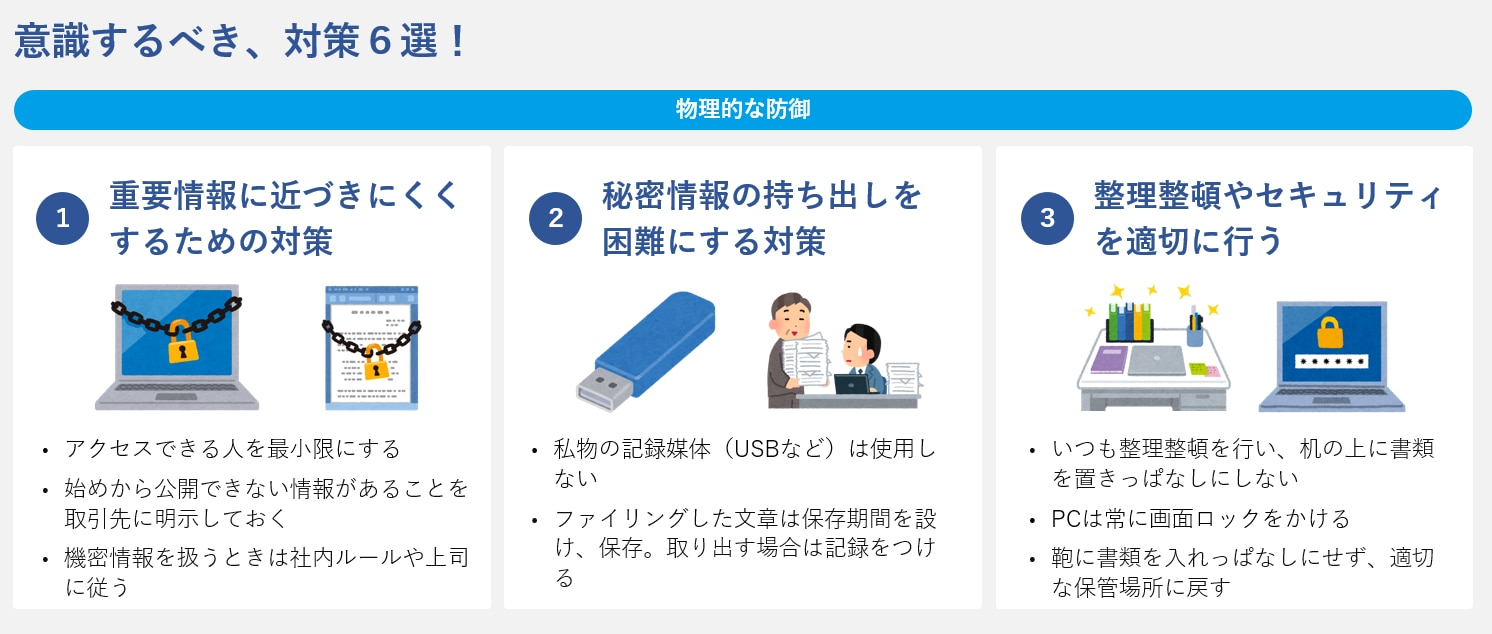

企業や団体の情報漏えいに対する基本的な対策として、以下の点を考慮することが大切です。

(1) 重要情報にアクセスできる範囲を最小限にする

社内ルールを徹底し、機密情報にアクセスできる人を制限するなど

(2) 秘密情報の持ち出しを困難にする

私物の記録媒体(USBなど)の使用を制限し、文章管理方法を策定するなど

(3) 整理整頓やセキュリティを適切に行う

書類を机の上に置きっぱなしにせず、適切な保管場所に戻すなど

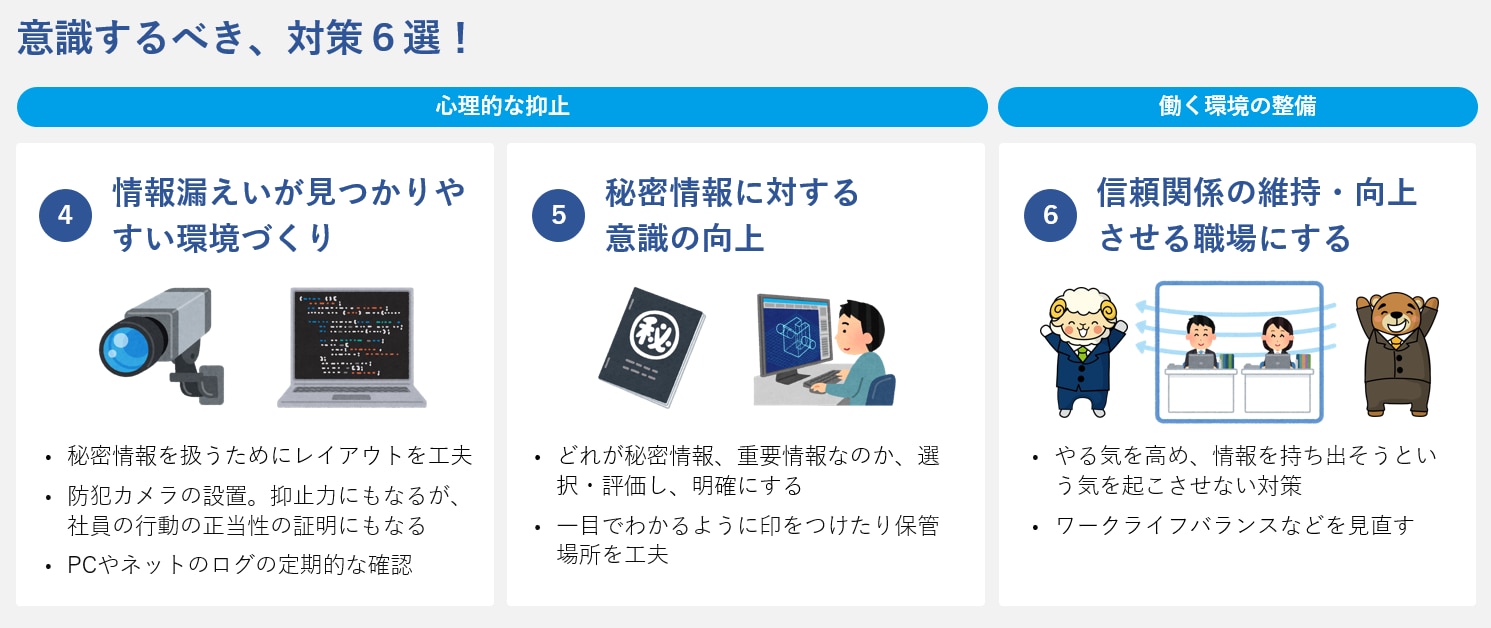

(4) 情報漏えいが見つかりやすい環境づくり

防犯カメラの設置やPC・ネットのログの定期的な確認をするなど

(5) 秘密情報に対する意識の向上を図る

秘密情報と重要情報を明確にし、定期的な研修を実施するなど

(6) 信頼関係の維持・向上

やりがいを高め、情報を持ち出そうとする気を起こさせないような環境づくりなど

*上記の内容は、標的型攻撃メール訓練サービスの教育用コンテンツでも詳しく解説しています

これらの対策を検討するには、まず手口を知り理解することが不可欠です。2024年もセキュリティに関するニュースをお届けいたしますので、ぜひチェックしてみてください!

来年も引き続きよろしくお願いいたします。

アクモスでは、社員のセキュリティ意識向上のため、「標的型攻撃メール訓練サービス」を提供しています。短期契約プラン(3カ月)も用意していますので、ぜひお気軽にお試しください!

<アクモスのセキュリティサービス紹介>

標的型攻撃メール訓練サービスの概要

<アクモスのセキュリティサービス紹介>

TMT3ヶ月プラン・料金の詳細

<資料で検討したい場合>

サービス資料のダウンロード

<問い合わせしたい場合>

お問い合わせ・導入相談

<2ヶ月間無料で体験できる無料プランで試してみたい場合>

Freeプランのお申込みはこちら